Nous allons commencer par définir et présenter un VPN sous différentes aspects. Cependant si vous vous sentez à l’aise, aller directement à la partie Configuration

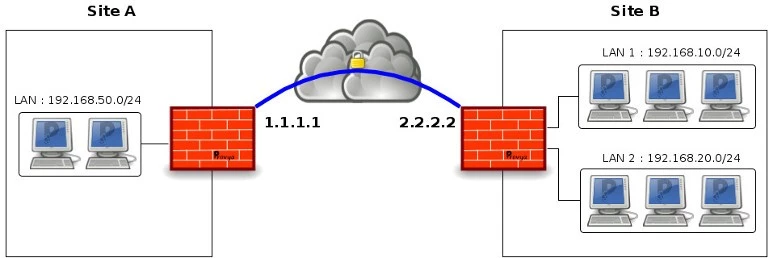

C’est quoi un VPN site-à-site ?

Il faut savoir que les réseaux d’entreprise modernes reposent sur une connectivité sécurisée entre sites distants. En effet, cela permet d’échanger des données de façon fiable. Combiné à PFsense et IPsec, il permet d’offrir une connexion robuste et sécurisée.

(Pour plus d’infos, ne pas hésiter à voir : https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/index.html )

(https://www.cisco.com/c/en/us/products/security/vpn-site-to-site/index.htm )

Cas d’usage courant

Maintenant que vous êtes introduit à cette solution, quelles sont ses cas d’usages ?

– Connexion sécurisée de filiales à une infrastructure centrale

La sécurité prime : les entreprises pourront accéder aux ressources centrale en toute sécurité. De plus le VPN permet de chiffrer les communications entre le siège et les sites distants. Cela évite les connexions Internet non sécurisées.

– Sauvegarde distante sécurisée

Une des possibilité est de permettre de répliquer les sauvegardes entre sites. Le transfert des données est chiffré automatiquement, cela permet donc de réduire le risque de perte de données en cas de sinistre.

– Partage sécurisé des ressources réseau

Vous l’aurez peut-être compris, un VPN facilite le partage de ressources, comme les imprimantes et serveurs. Les utilisateurs accèdent au réseau comme s’ils étaient sur le même site. Cela augmente la productivité et garantit la sécurité.

Ne pas hésiter à regarder la page de fortinet avec plus d’exemple :

https://www.fortinet.com/resources/cyberglossary/site-to-site-vpn

Avantages techniques et sécuritaires du VPN site-à-site

– Chiffrement des données

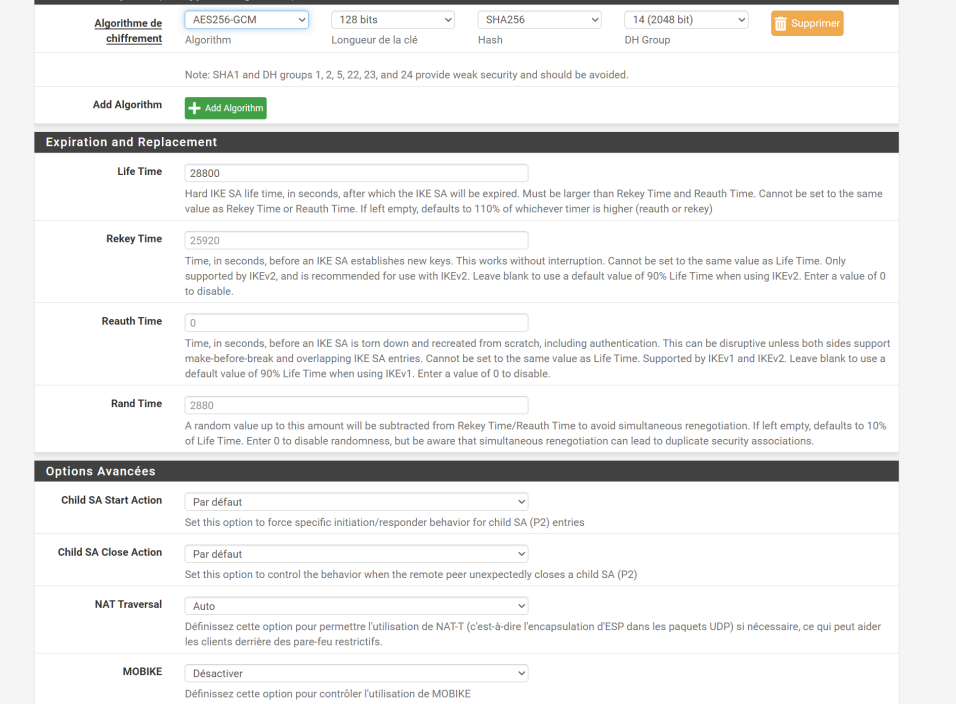

Le protocole IPsec chiffre les données avec AES-256, un algorithme qui empêchera donc les interceptions, et garantit la confidentialité.

– Authenticité des connexions

L’authentification mutuelle garantit que seuls les sites autorisés accèdent au VPN. Cela prévient les connexions frauduleuses.

– Protection contre les attaques ‘Man-in-the-Middle’

L’utilisation de certificats ou de clés pré-partagées assure l’intégrité des données. Cela empêche les attaques d’interception tel que un « Man-in-the-Middle«

Envie d’en savoir encore plus ? Vous pouvez allez vor ces excellents liens :

https://tools.ietf.org/html/rfc4301

https://www.cloudflare.com/learning/ssl/what-is-ssl

Guide de configuration d’un VPN site-à-site avec PFsense et IPsec

Vous êtes donc fin prêt à configurer votre premier VPN site-à-site ! En effet les prochaines étapes vous permettront de suivre un guide fait pour vous.

Prérequis techniques :

– 2 machines sous PFSense

- (1 carte réseau en Bridged / 1 carte réseau en Host-Only)

- (Configurer 2 plages d’adresse différentes pour chaque PFSense)

Configuration

Bien, si tout est prêt. Alors commençons la configuration.

Setup

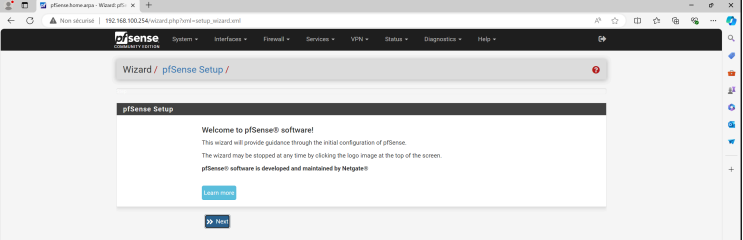

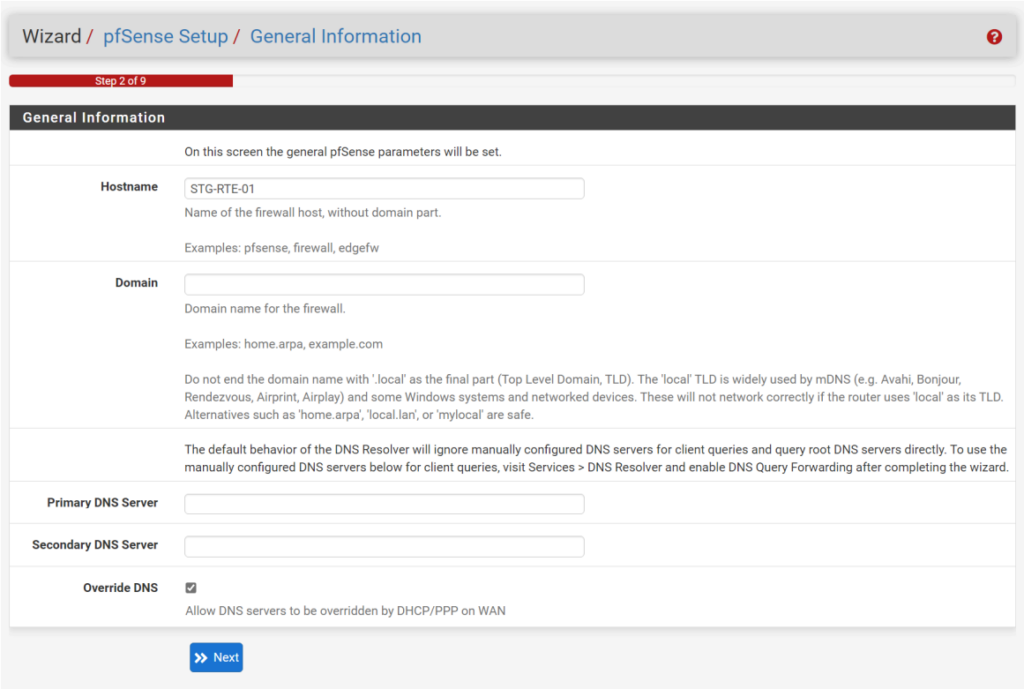

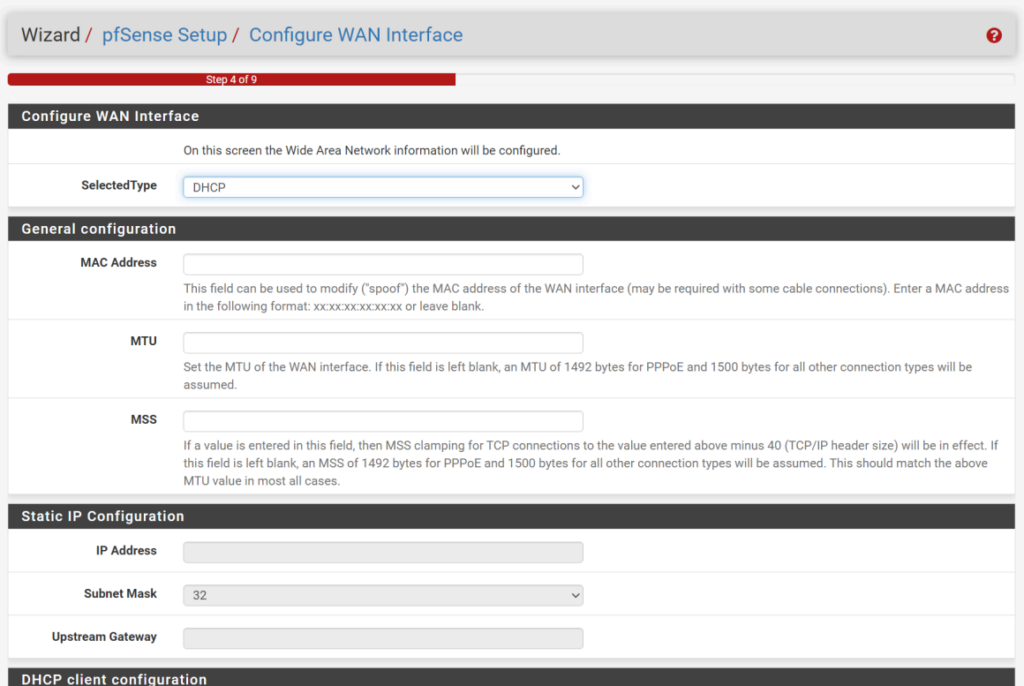

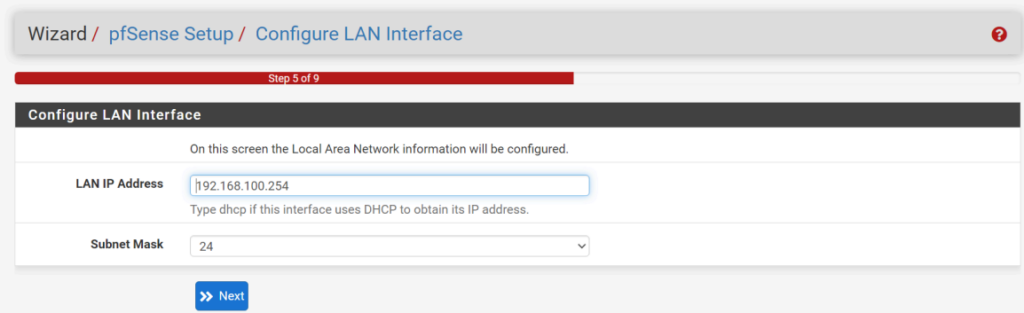

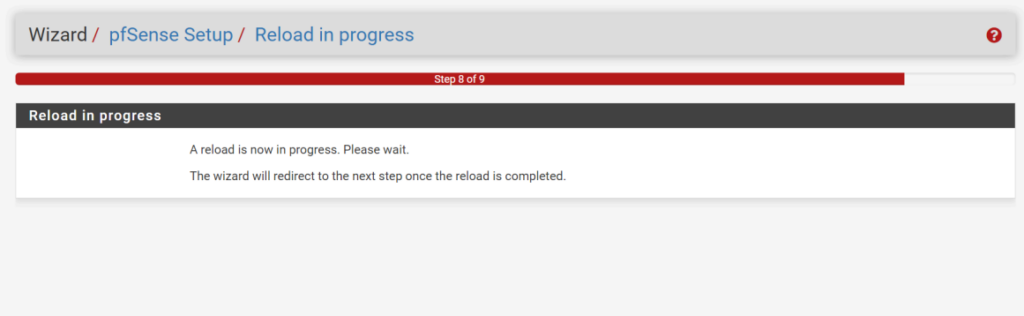

Rendez-vous sur l’ip de votre PFSense et, suivez le guide de configuration :

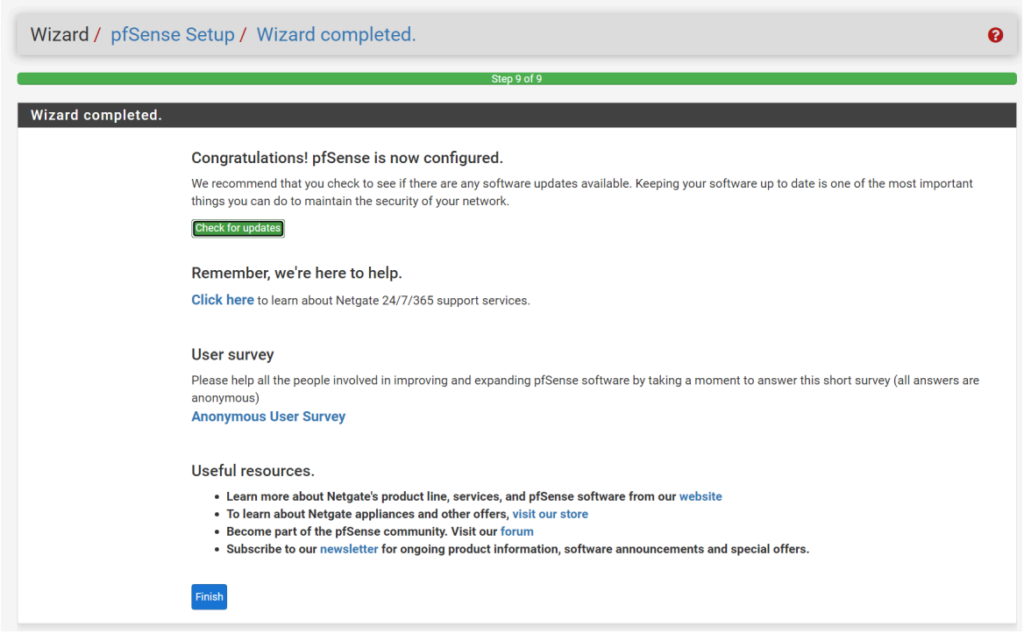

Parfait ! Le setup est terminé. Cependant, pensez bien à faire de même sur l’autre routeur.

Configuration

Maintenant que vos 2 routeurs son prêt, configurons la connexion.

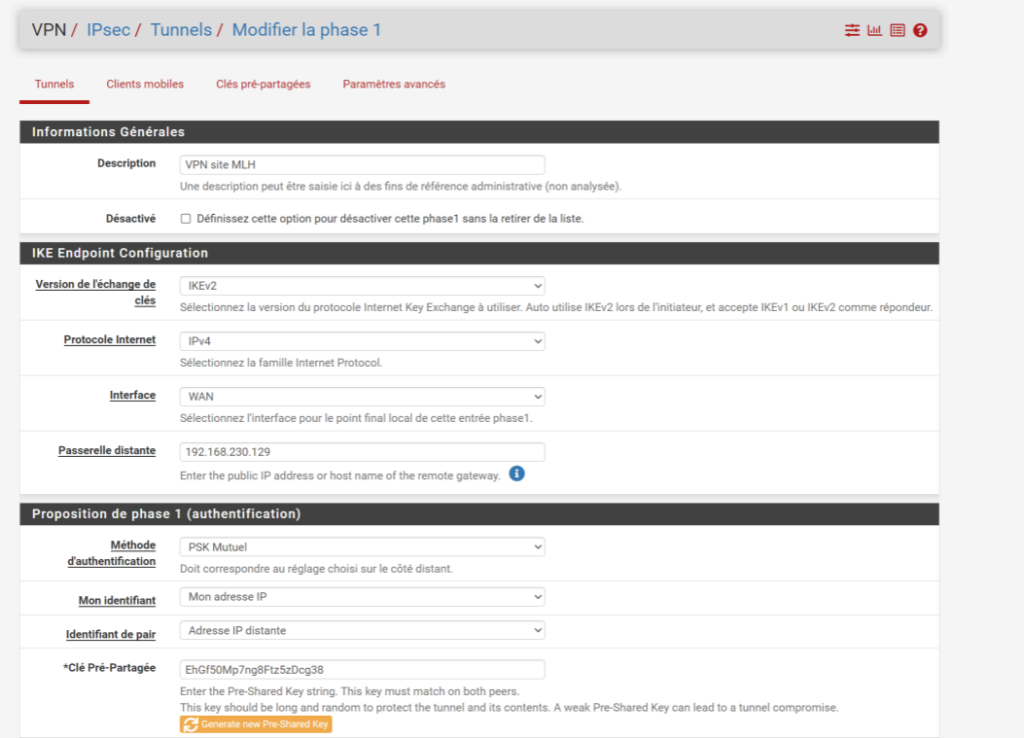

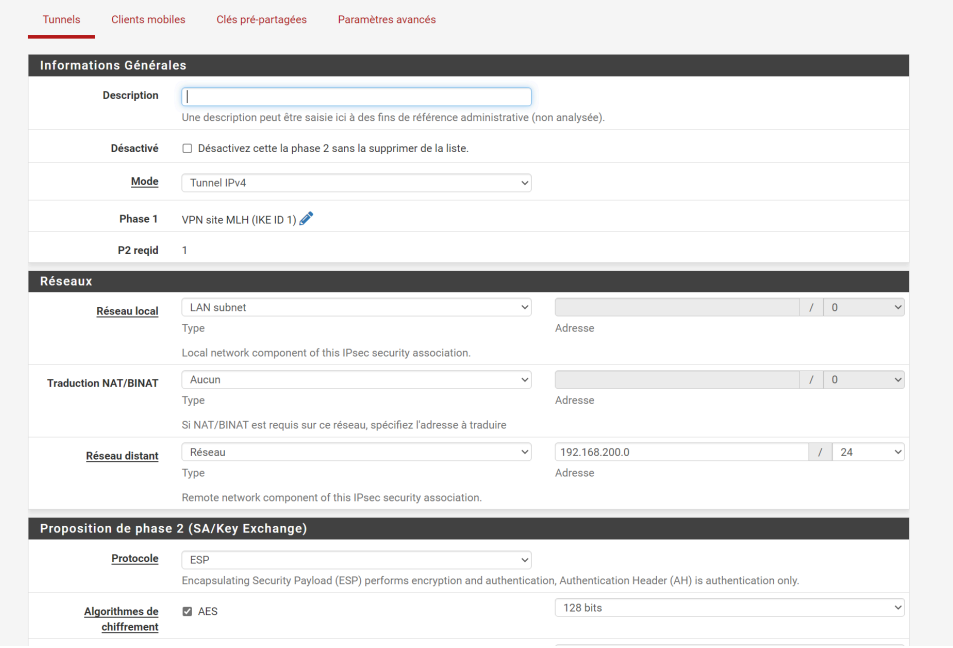

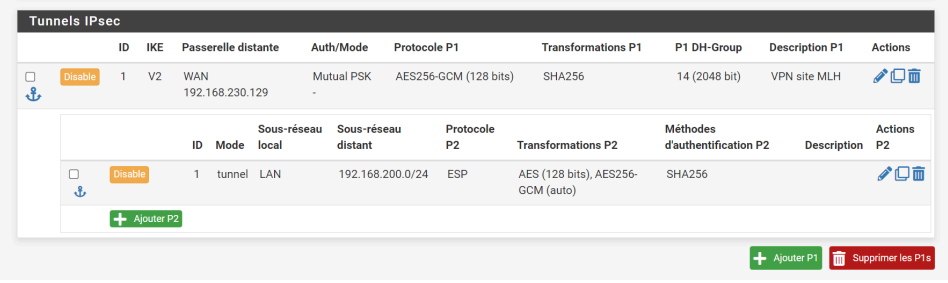

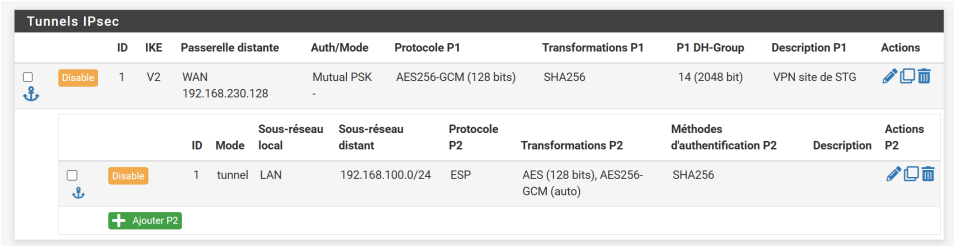

Aller dans « VPN/IPsec/Tunnels »

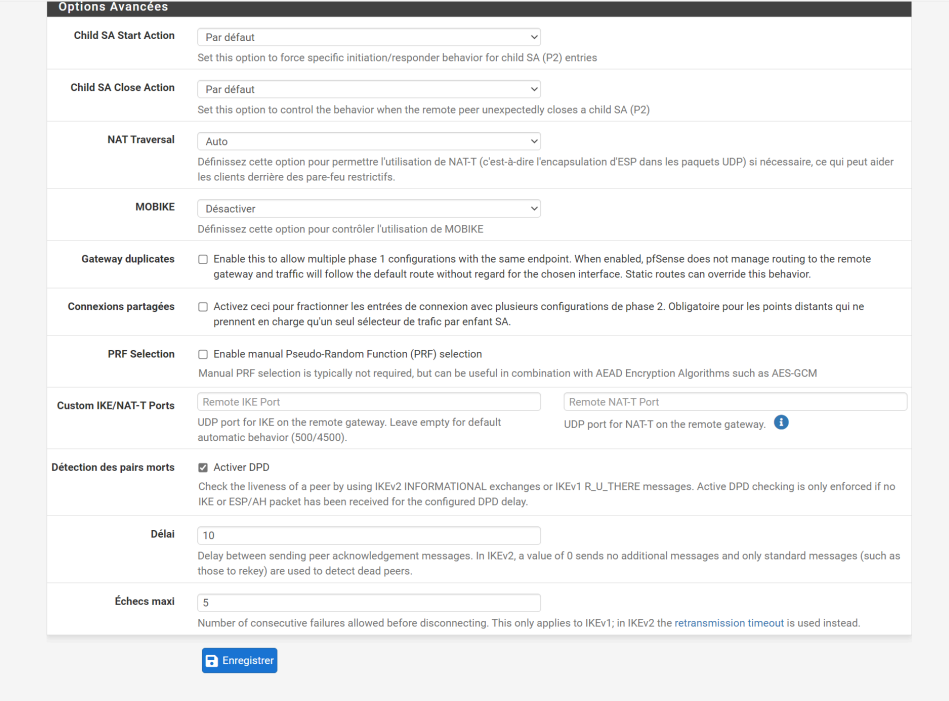

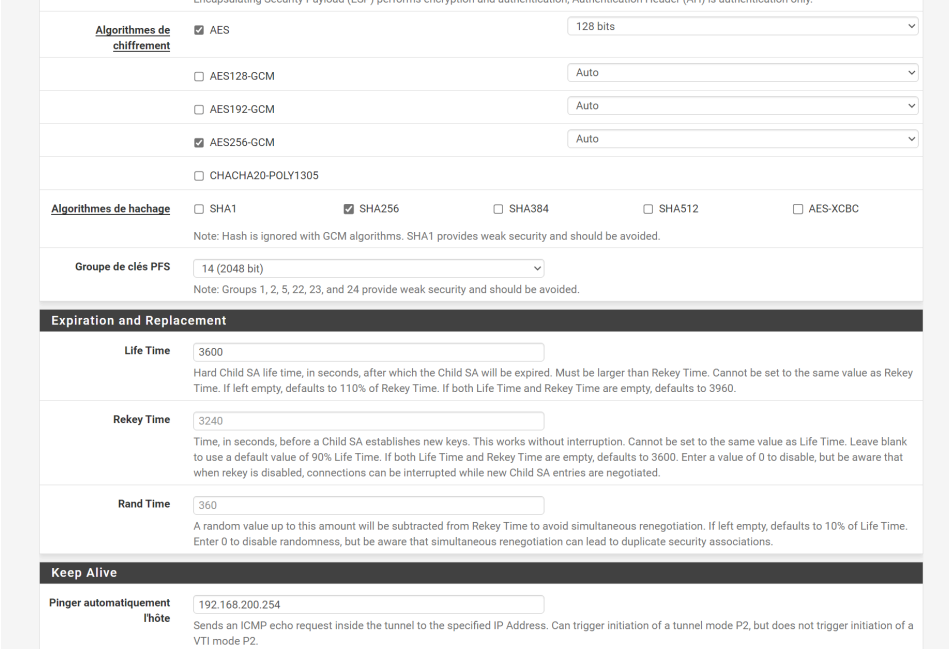

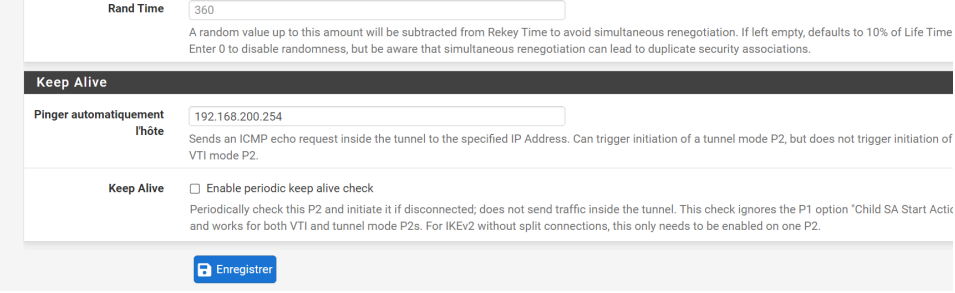

Configurez vos infos

Parfait ! c’est fini !

Pour plus d’informations ou, aller plus loin, voici quelques liens intéressants :

Pour des règles de pare-feu :

https://docs.netgate.com/pfsense/en/latest/book/firewall/configuring-firewall-rules-for-ipsec.html

Pour de bonnes pratiques afin de sécuriser le VPN :

https://www.sans.org/blog/secure-configuration-of-vpns-best-practices