Les virus, la hausse des piratages informatiques, les fuites de données confidentielles, désormais presque devenues quotidiennes montrent qu’il est impératif de se protéger.

D’autant plus que le télétravail, c’est nettement rependu ces derniers temps. Il est donc impératif de sécuriser ces accès distants venant d’Internet.

Les VPN, réseaux privés virtuels, répondent en grande partie à cette problématique.

Nous allons découvrir dans cet article ce qu’est un VPN, ses principes, mais également ses différents types.

Qu’est-ce qu’un VPN ?

VPN est un terme anglais qui signifie Virtual Private Network.

Il faut voir un VPN comme une sorte de tunnel chiffré, par lequel vous pouvez passer pour chiffrer votre trafic, entre un point A et un point B.

Comprendre les principes des VPN.

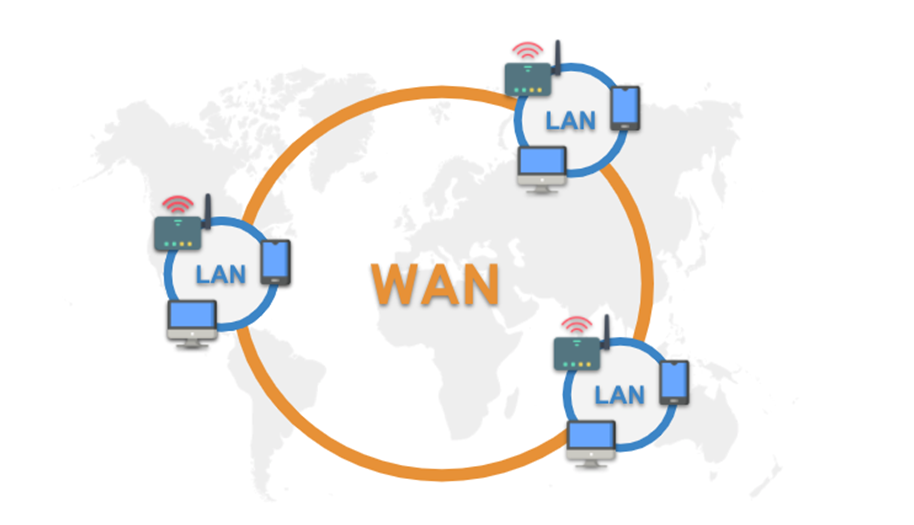

Vous avez forcément déjà du entendre parler de WAN, pour Wide Area Network.

Qu’est-ce qu’un WAN ?

Dans cet article, nous allons restituer et définir la notion de réseau WAN, qui peut bien sûr s’appliquer à internet car internet est en fait un WAN particulier.

Par le WAN, on peut également entendre un réseau local d’une entreprise, étendu sur différents lieux géographiques.

Par exemple, on peut imaginer les agences d’une société reliées à la maison mère, via justement un réseau WAN.

Différence entre LAN/WAN :

La question qu’on va se poser va être :

Quelle est finalement la frontière entre un LAN et un WAN.

En général, une société est propriétaire de son infrastructure LAN qui va comporter ses périphériques, ses routeurs, ses serveurs. Et elle est locataire de la partie WAN qui appartient à l’opérateur. Le WAN est en fait le moyen pour l’entreprise de contacter des ressources extérieures qui ne lui appartiennent pas forcément.

Importance du WAN :

Dans les cas d’une entreprise multisite :

- Le WAN permet à des sites distants d’accéder aux ressources du réseau local du siège de la société.

- Le WAN permet également l’accès à des postes de travail isolés du réseau local de l’entreprise.

VPN de niveau 3

Il existe de nombreux protocoles permettant de construire des tunnels VPN.

Dans cet article, nous allons commencer par aborder les différents protocoles permettant de mettre en place des VPN de niveau 3.

Lorsque l’on parle de niveau 3, on fait en fait référence à la couche 3 du modèle OSI, c’est-à-dire la couche IP, c’est au niveau de cette couche qu’a lieu la gestion des adresses IP et le routage des paquets d’un réseau à un autre.

Par définition un VPN de niveau 3 consiste à faire un tunnel entre les couches réseaux de chaque extrémité, plus concrètement entre deux réseaux IP différents.

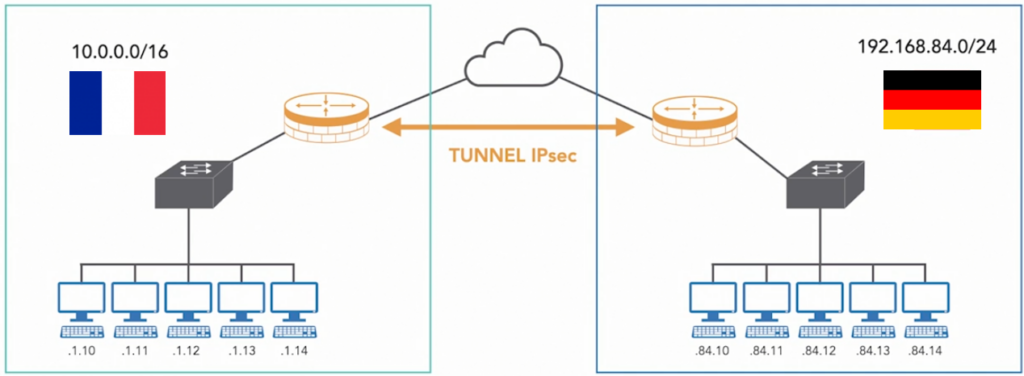

Prenons un exemple de VPN de niveau 3, ici un VPN site à site :

Nous avons un site en France adressé en 10.0.0.0/16 qui est le siège de la société.

Plusieurs machines dans ce réseau sont adressées de 10.0.1.10 à 10.0.1.14. Le site dispose d’une connexion internet classique.

Une agence se trouvant en Allemagne par exemple, utilise un plan d’adressage réseau différent 192.168.84.0/24 avec des postes ayant pour ip de 84.10 à 84.14.

Nous souhaitons mettre en place une communication entre le siège français et l’agence allemande, c’est-à-dire d’un point de vue du réseau faire en sorte que le réseau français 10.0.0.0/16 puisse communiquer directement avec le réseau allemand 192.168.84.0/24, c’est-à-dire qu’ils soient routés entre eux.

Pour cela, on va mettre en place un tunnel IPsec entre chacune des extrémités des sites, c’est-à-dire sur les routeurs ou sur les firewalls, tunnel donc dit de niveau 3 et routé, car on a des réseaux ip bien différents à raccorder.

Exemple de protocoles de VPN de niveau 3

Pour construire ces tunnels de niveau 3, plusieurs protocoles ou suites de protocoles existent.

Le protocole le plus connu, car finalement le plus ancien, s’appelle IPsec. IPsec n’est pas en soi un protocole, mais plutôt une famille de protocoles. Il est très sûr car il chiffre les données qui transitent, mais il est assez complexe à mettre en place.

C’est pour cela que très vite, on s’est tourné vers des protocoles qui existaient déjà, des protocoles dits applicatifs. On parle alors de VPN applicatifs.

Par exemple, on utilisera le protocole SSL/TLS, utilisé notamment dans le chiffrement des communications web. Avec ce protocole, les paquets sont encapsulés directement dans SSL à partir d’une machine, et sont transmis à une passerelle VPN SSL située en général sur le siège de la société, qui va désencapsuler les paquets pour les router ensuite dans le réseau interne de la société.

L’avantage de ce type de VPN, c’est qu’il n’est jamais filtré ou difficilement filtrable. La technologie VPN SSL est par exemple utilisée par le logiciel TeamViewer, logiciel de prise en main à distance très connu.

On peut aussi utiliser le protocole SSH pour arriver à la même chose fonctionnellement, SSH étant lui sécurisé de base et permet aussi de faire de l’encapsulation.

Enfin, certains éditeurs ont décidé de créer eux-mêmes leurs propres protocoles. Les plus populaires que l’on peut citer sont OpenVPN et Wireguard. Tous les deux bénéficient de versions communautaires et open source, et sont donc utilisables gratuitement par n’importe qui.

Les VPN de niveau 3 dits routés sont les tunnels VPN les plus utilisés puisqu’ils correspondent au besoin le plus fréquent, c’est-à-dire l’interconnexion de deux réseaux IP différents, que ce soit des réseaux d’entreprise ou de particuliers.

VPN de niveau 2

Dans certains cas de figure, il peut être nécessaire de mettre en place des VPN de niveau 2, dit bridgés. Voyons ici en quoi cela consiste, et tout d’abord à quel besoin cela répond.

Prenons un exemple :

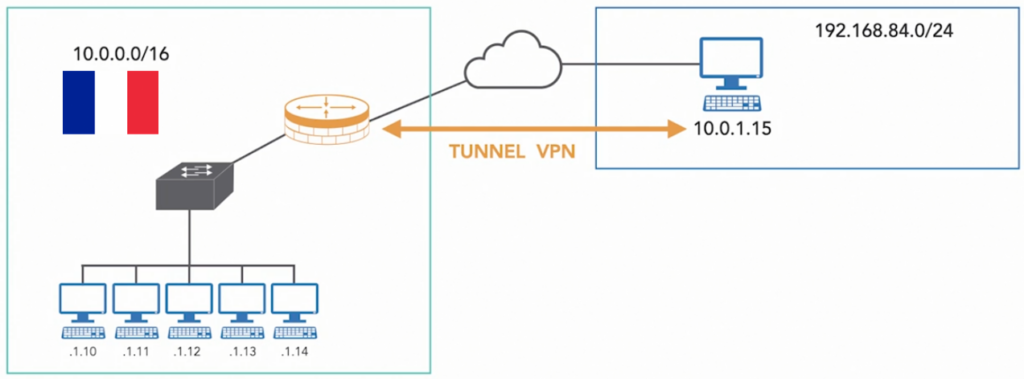

J’ai ici le siège d’une société adressée en 10.0.0.0/16 et un utilisateur distant qui voudrait établir une communication avec le réseau du siège.

Cet utilisateur distant est par exemple chez lui, dans un réseau IP privé, propre à sa box internet, dans cet exemple 192.168.84.0/24.

Le but du VPN bridgé va être d’établir un tunnel VPN entre la machine de l‘utilisateur distant, en général via une application dédiée, et une passerelle VPN située au siège.

Sauf que là, on ne veut pas que les deux réseaux privés communiquent entre eux. On veut que le poste distant soit considéré comme appartenant au réseau du siège 10.0.0.0/16.

Il va donc se voir attribuer, via le tunnel, une adresse IP dans ce réseau-là, ici 10.0.1.15. Une fois le tunnel monté, c’est comme si le poste était directement raccordé sur le switch du siège, d’où la notion de bridge.

C’est en fait une connexion internet virtuelle.

Nous venons donc de voir qu’un VPN peut s’avérer très pratique, que ce soit pour un usage professionnel ou personnel. Mais il ne faut pas oublier que cette sécurité à un prix et que cela peut parfois ralentir la connexion internet et la rendre parfois même instable.

Merci d’avoir lu mon article.

Pour des informations plus précises, je vous invite à cliquer sur ce lien.