Introduction

Aujourd’hui, la digitalisation transforme profondément les entreprises. Cependant, elle les expose aussi à des risques accrus, notamment en matière de cybersécurité. En effet, la protection des données sensibles et des infrastructures critiques est devenue une priorité stratégique. Or, les cybermenaces, toujours plus sophistiquées, se multiplient et nécessitent des solutions adaptées. Selon le Rapport RSSI 2023 de Splunk, réalisé en partenariat avec l’Enterprise Strategy Group, 90 % des entreprises interrogées ont déclaré avoir été victimes d’une cyberattaque en 2023, ce qui souligne l’urgence de la cybersécurité sur les réseaux d’entreprise. Dans cette optique, cet article explore les enjeux clés de la cybersécurité des réseaux d’entreprise et propose des solutions avancées pour sécuriser ces infrastructures vitales.

1. Les enjeux critiques de la cybersécurité des réseaux d’entreprise

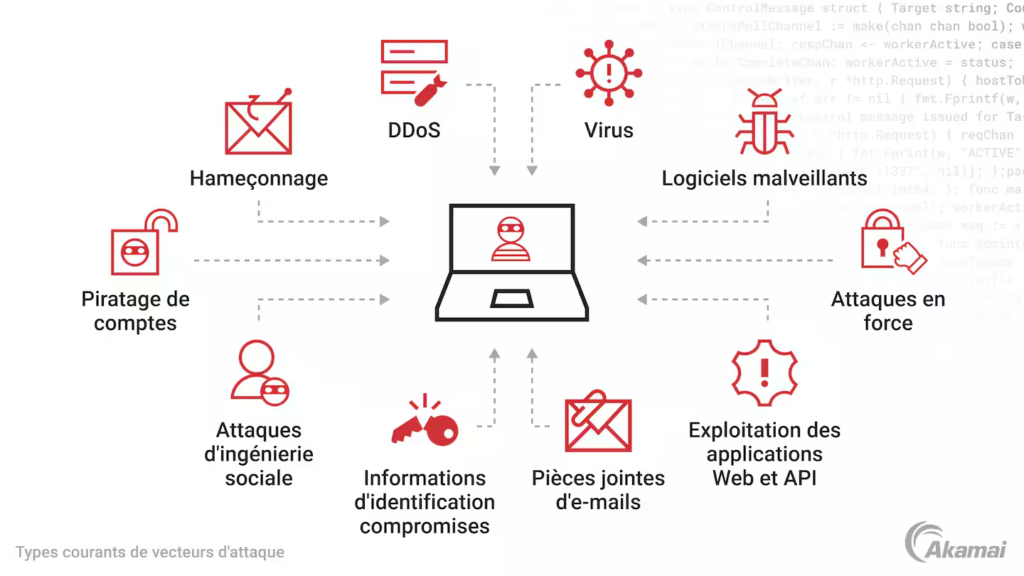

Tout d’abord, il est essentiel de comprendre les menaces qui pèsent sur les entreprises. En effet, celles-ci sont constamment confrontées à des cyberattaques variées et évolutives. Ainsi, les menaces vont des simples attaques par phishing aux campagnes de ransomware massives, rendant la cybersécurité sur les réseaux d’entreprise complexe et indispensable.

1.1. L’augmentation des cyberattaques ciblées

Les ransomwares, une menace en pleine expansion

Les attaques par ransomware augmentent rapidement. Il s’agit de logiciels malveillants qui chiffrent les données sensibles et demandent une rançon. Par exemple, l’attaque de Colonial Pipeline en 2021 a paralysé une infrastructure critique pendant plusieurs jours, causant des millions de pertes. En effet, les entreprises concentrent des données critiques et des actifs financiers importants, ce qui en fait des cibles privilégiées pour les cybercriminels. De plus, les hackers adaptent leurs méthodes à chaque cible. Cela rend les attaques encore plus difficiles à contrer. Une seule attaque peut bloquer les systèmes d’une entreprise pendant plusieurs jours. Par conséquent, les pertes financières et les dégâts sur la réputation sont souvent considérables.

Les attaques DDoS, un autre danger majeur

Les attaques DDoS (déni de service distribué) sont également en hausse. Elles consistent à saturer les serveurs pour rendre les services indisponibles. Cela peut interrompre les activités, frustrer les utilisateurs et nuire à l’image de l’entreprise. En 2022, des entreprises comme Microsoft ont signalé des attaques DDoS massives atteignant plus de 3 térabits par seconde. De plus, ces attaques sont parfois utilisées pour masquer d’autres actions malveillantes. La cybersécurité sur les réseaux d’entreprise est donc mise à rude épreuve face à des attaques toujours plus ciblées et destructrices.

Renforcer la protection

Face à ces risques, il est crucial d’agir vite. Mettre en place des systèmes de détection en temps réel est indispensable. De plus, des plans de réponse doivent être prêts pour limiter les impacts et rétablir les services rapidement.

1.2. L’évolution des environnements de travail

Le télétravail et le cloud : des pratiques en plein essor

Le télétravail se développe rapidement. L’utilisation des solutions cloud suit la même tendance. Ces nouvelles pratiques ont transformé les modes de travail. Cependant, elles créent aussi de nouvelles vulnérabilités. En effet, les employés accèdent aux données de l’entreprise via des réseaux souvent peu sécurisés. Cela ouvre la porte à des attaques ciblant les comptes utilisateurs ou les services cloud. Par exemple, un VPN mal configuré ou une connexion Wi-Fi domestique non sécurisée peut exposer les réseaux d’entreprise à des intrusions. Selon le Thales Data Threat Report 2023, 55 % des violations de données sont causées par des erreurs humaines ou des mauvaises configurations, des vulnérabilités souvent exacerbées par le télétravail ou l’utilisation accrue du cloud. Ces nouvelles pratiques accentuent la nécessité d’une cybersécurité renforcée sur les réseaux d’entreprise, notamment dans les environnements hybrides.

Les risques grandissants

Les cyberattaques exploitent ces failles. Les pirates s’attaquent aux identifiants des employés pour accéder aux ressources sensibles. De plus, les services cloud mal protégés deviennent des cibles faciles. Ces faiblesses peuvent compromettre l’intégrité des données et la continuité des activités.

Renforcer la sécurité

Pour limiter ces risques, il est essentiel de mettre en place des mesures adaptées. D’une part, il faut contrôler strictement les accès aux ressources à distance. D’autre part, l’authentification des utilisateurs doit être renforcée grâce à des solutions comme l’authentification multifactorielle. Enfin, il est crucial de garantir la confidentialité des échanges, notamment par l’utilisation de réseaux sécurisés et de connexions chiffrées.

1.3. La conformité réglementaire

Des régulations de plus en plus strictes

Les entreprises font face à des régulations strictes. Des standards comme ISO 27001, le NIST, le RGPD et la directive NIS2 fournissent des cadres pour sécuriser les réseaux d’entreprise et rester en conformité. Ces règles imposent des normes élevées en matière de protection des données. Cependant, elles ne se contentent pas d’encadrer les pratiques. En cas de non-conformité, les sanctions financières peuvent être lourdes. Par exemple, en 2020, une grande entreprise européenne a été sanctionnée à hauteur de 35 millions d’euros pour des manquements au RGPD, mettant en évidence l’importance de la cybersécurité sur les réseaux d’entreprise.

Les bénéfices de la conformité

Respecter ces régulations présente plusieurs avantages. Tout d’abord, cela protège les données des utilisateurs contre les abus ou les fuites. Ensuite, cela renforce la crédibilité de l’entreprise. Une entreprise conforme inspire confiance à ses clients et partenaires. Enfin, cela réduit les risques de litiges ou de pénalités.

Comment se conformer ?

Pour rester en conformité, des audits réguliers sont indispensables. Ils permettent d’identifier les failles et de s’assurer que les pratiques respectent les normes. De plus, adopter les meilleures pratiques en gestion des données est crucial. Cela inclut la sécurisation des systèmes, la formation des équipes et une surveillance constante des évolutions légales.

2. Solutions avancées de cybersécurité pour les réseaux d’entreprise.

Pour contrer ces menaces, il existe des solutions avancées qui permettent de sécuriser efficacement les réseaux d’entreprise.

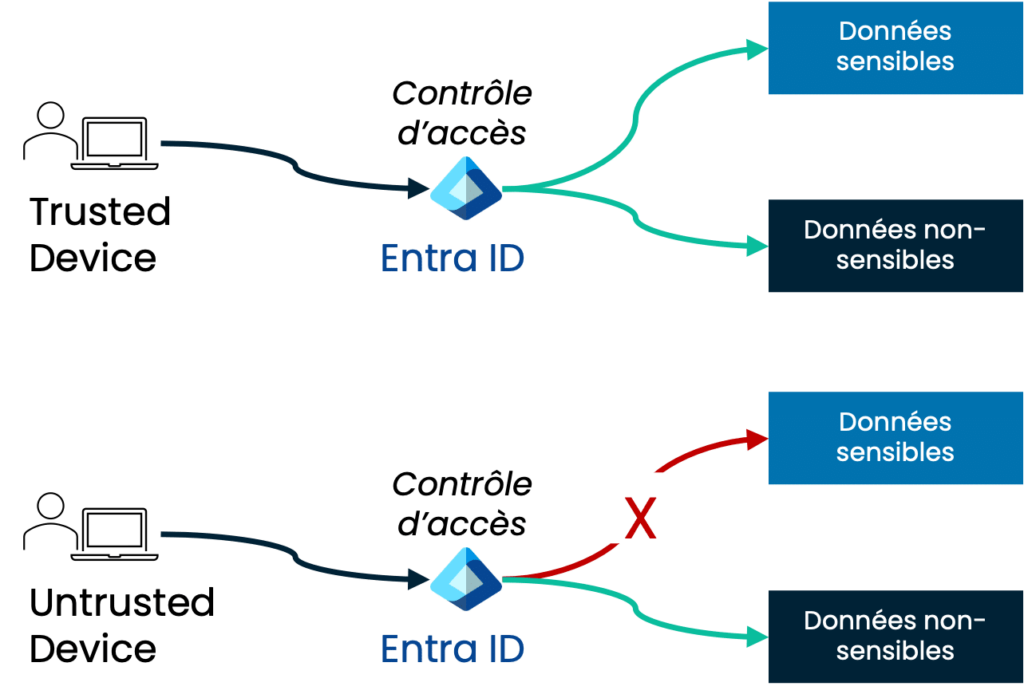

2.1. Déploiement de solutions Zero Trust

Tout d’abord, le modèle Zero Trust repose sur un principe fondamental : « ne jamais faire confiance, toujours vérifier ». Autrement dit, aucun utilisateur, interne ou externe, ne peut accéder aux ressources sans une validation préalable. De ce fait, chaque tentative d’accès est minutieusement vérifiée. Par exemple, les connexions à un serveur sont validées par une double vérification, combinant authentification biométrique et jetons temporaires.

Ainsi, le Zero Trust repose sur trois piliers principaux :

- L’authentification multi-facteurs (MFA), qui renforce la sécurité des identités.

- Le contrôle d’accès granulaire, qui limite l’accès aux seules ressources nécessaires.

- La surveillance continue, qui détecte les comportements anormaux en temps réel.

Par conséquent, cette approche est particulièrement adaptée aux environnements de travail hybrides et aux infrastructures cloud.

2.2. Utilisation de l’IA pour la détection des menaces

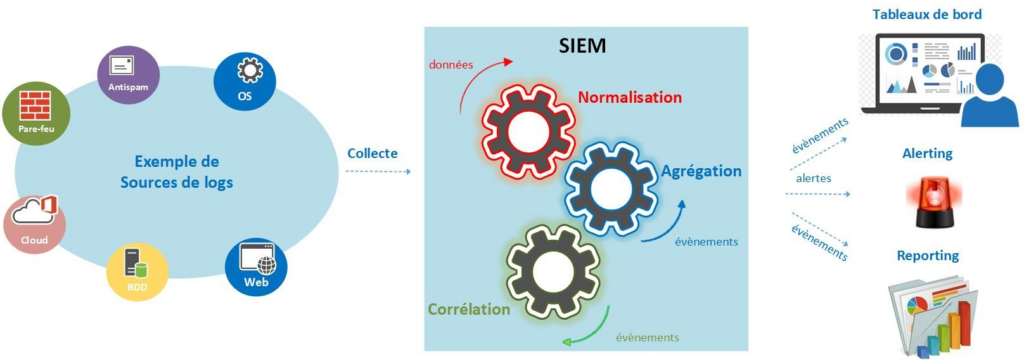

Un rôle clé dans la cybersécurité

L’intelligence artificielle (IA) transforme la détection des menaces. Des outils comme le SIEM et le XDR ou des solutions comme Microsoft Sentinel ou Splunk utilisent des algorithmes d’apprentissage automatique pour identifier des anomalies en temps réel. Par exemple, ils détectent une connexion inhabituelle ou un accès à des fichiers sensibles à des heures inhabituelles. Ces comportements déclenchent immédiatement des alertes.

Une réponse plus rapide et proactive

En plus de détecter les menaces, l’IA automatise les réponses. Cela réduit le temps nécessaire pour réagir aux incidents. Ainsi, les entreprises peuvent neutraliser les attaques avant qu’elles ne causent des dégâts importants. Cependant, la mise en œuvre de l’IA nécessite des données fiables et un investissement initial important, ce qui peut freiner certaines entreprises.

Prédire les attaques futures

L’IA ne se limite pas à réagir. Elle permet aussi de prédire les menaces inconnues. En analysant des modèles complexes, elle identifie des risques potentiels et aide à contrer les attaques avant qu’elles ne surviennent.

Grâce à ces capacités, l’IA est devenue un allié indispensable pour renforcer la cybersécurité et protéger les infrastructures critiques.

2.3. Sécurisation des connexions avec des VPN et SD-WAN

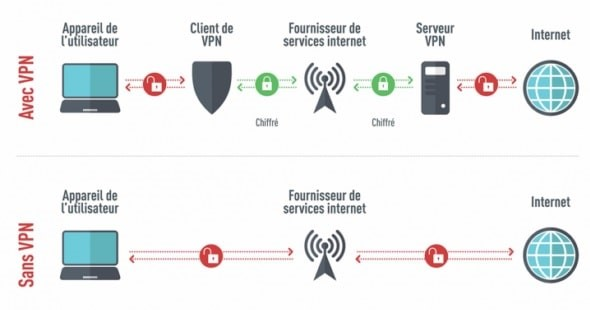

Les VPN : un bouclier pour les connexions

Les VPN (Virtual Private Network) sont essentiels pour protéger les connexions distantes. Ils cryptent les données échangées entre l’utilisateur et le réseau. Ainsi, ces informations deviennent invisibles pour les cybercriminels. Par conséquent, les risques d’interception sont considérablement réduits.

Le SD-WAN : sécurité et performance

Le SD-WAN (Software-Defined Wide Area Network) va plus loin. Il optimise le trafic réseau tout en renforçant la sécurité. Le SD-WAN analyse le trafic pour prioriser les flux critiques et garantir une sécurité renforcée sans ralentir les performances réseau. Grâce à cette technologie, les entreprises bénéficient de connexions rapides, fiables et protégées contre les menaces.

Une combinaison gagnante

En combinant VPN et SD-WAN, il est possible de sécuriser les flux de données sans compromettre les performances. Ces solutions sont particulièrement adaptées aux environnements de travail hybrides, où les employés accèdent souvent aux ressources depuis différents lieux et appareils.

2.4. Renforcement des endpoints

Les terminaux, cibles privilégiées

Les terminaux, comme les ordinateurs, smartphones et objets connectés (IoT), sont des points d’entrée fréquents pour les cyberattaques. En effet, leur diversité et leur usage intensif augmentent leur vulnérabilité. En 2023, les cyberattaques ciblant les objets connectés ont augmenté de 35 %, exposant les réseaux d’entreprise à des risques accrus.

Le rôle clé des solutions EDR

Pour contrer ces menaces, les solutions EDR (Endpoint Detection and Response) sont indispensables. Elles surveillent en permanence les activités sur les terminaux. En cas de comportement suspect, elles déclenchent une alerte et neutralisent rapidement la menace.

L’importance des mises à jour

En complément, il est crucial de maintenir les systèmes à jour. L’application régulière de correctifs de sécurité comble les failles exploitées par les attaquants. Cela réduit considérablement les risques d’intrusion. Un Rapport de l’Agence canadienne du cyberespace a montré que de nombreuses cyberattaques exploitent des vulnérabilités pour lesquelles des correctifs étaient disponibles bien avant l’incident. Par exemple, la vulnérabilité liée à Microsoft Exchange, largement exploitée en 2021, aurait pu être évitée si les correctifs avaient été appliqués immédiatement. En parallèle des solutions technologiques, la sensibilisation des utilisateurs aux bonnes pratiques est essentielle.

3. Meilleures pratiques pour une cybersécurité proactive

Former les employés pour limiter les risques

Premièrement, la formation des employés est essentielle. En effet, les erreurs humaines sont à l’origine de nombreuses cyberattaques. Un clic sur un lien malveillant ou l’utilisation d’un mot de passe faible peut compromettre toute une organisation. Par conséquent, des exercices de simulation, comme les tests de phishing, permettent d’améliorer la vigilance des équipes. Par exemple, des outils comme KnowBe4 permettent de simuler des campagnes de phishing et d’évaluer les réactions des employés. Une étude menée par Proofpoint, une entreprise spécialisée en cybersécurité, dans son rapport « State of the Phish » de 2020, montre que les entreprises qui mettent en place des formations en sensibilisation à la sécurité ont constaté une réduction de 60 % des incidents liés au phishing.

Auditer pour identifier les failles

Deuxièmement, les audits réguliers jouent un rôle clé. Ils permettent de détecter les failles de sécurité avant qu’elles ne soient exploitées par les cybercriminels. Par exemple, des tests d’intrusion ou des analyses de vulnérabilités aident à évaluer et renforcer la sécurité des systèmes. Ces audits offrent une vision claire des points à améliorer.

Sauvegarder pour assurer la continuité

Enfin, la sauvegarde régulière des données est indispensable. En cas d’incident, elle garantit une reprise rapide des activités. Il est recommandé de stocker les sauvegardes hors ligne ou sur des supports isolés. Cette méthode protège efficacement contre les ransomwares, qui ciblent souvent les sauvegardes connectées au réseau. Comme la stratégie 3-2-1 (3 copies des données, 2 types de stockage, 1 copie hors site) qui est une bonne méthode pour garantir la résilience face aux ransomwares.

En appliquant ces meilleures pratiques, les entreprises peuvent anticiper les menaces et réduire considérablement les risques. Une cybersécurité proactive est un atout majeur pour protéger les ressources et assurer la pérennité de l’activité.

Conclusion

La cybersécurité sur les réseaux d’entreprise est aujourd’hui un enjeu majeur pour les entreprises, face à des cyberattaques de plus en plus ciblées et sophistiquées. Les évolutions des environnements de travail, comme le télétravail ou le cloud, multiplient les vulnérabilités, tandis que la conformité réglementaire impose des standards élevés pour protéger les données.

Pour relever ces défis, il est essentiel de combiner des solutions technologiques avancées et des pratiques préventives. Des approches comme le modèle Zero Trust, l’utilisation de l’intelligence artificielle ou la sécurisation des connexions avec des VPN et SD-WAN renforcent les défenses face aux menaces modernes. De plus, le renforcement des endpoints, grâce aux solutions EDR et aux mises à jour régulières, protège les terminaux, souvent cibles privilégiées des attaquants.

Cependant, la technologie seule ne suffit pas. Former les employés, réaliser des audits réguliers et sauvegarder les données de manière stratégique sont des pratiques essentielles pour une cybersécurité proactive. Ces efforts conjugués permettent non seulement de limiter les risques, mais aussi de garantir la continuité des activités, même en cas d’incident.

Adopter une approche proactive et holistique de la cybersécurité n’est plus une option. C’est une nécessité pour protéger les ressources critiques, maintenir la confiance des clients et se conformer aux régulations. En investissant dans des solutions adaptées et en sensibilisant les équipes, les entreprises peuvent bâtir une défense solide contre les cybermenaces de demain. La cybersécurité sur les réseaux d’entreprise n’est pas un luxe, mais une priorité stratégique. Investir dans des solutions adaptées garantit la résilience et inspire confiance aux partenaires.