Qu’est ce qu’une alerte de sécurité en informatique ?

Pour pouvoir faire face à une alerte de sécurité un informatique il faut déjà comprendre ce que ça représente et les danger encourus. Une alerte de sécurité est un signal qui indique qu’une menace ou une activité inhabituelle a été détectée dans un système. Ces alertes peuvent venir de différents outils ou services, comme un Centre opérationnel de sécurité (SOC), qui surveille les réseaux et systèmes en temps réel. Leur rôle est de prévenir les responsables avant qu’un incident grave, comme une cyberattaque, ne se produise. Une alerte peut signaler des choses comme une tentative d’accès non autorisé, un logiciel malveillant ou une vulnérabilité dans un système. Comprendre ces alertes et savoir y répondre rapidement est essentiel pour protéger les données et les infrastructures. grâce à ce blogue vous aller savoir comment faire face à une alerte de sécurité en informatique.

Exemples concrets d’alertes SOC.

Pour mieux comprendre la gestion des alertes, voici quelques scénarios typiques rencontrés dans un SOC :

- Une faille logiciel : Il peut arriver plus souvent en entreprise qu’une faille ait été trouvée sur un logiciel par quelqu’un de malveillant, qui pourrais permettre à un attaquant d’obtenir des accès administratif ou habituellement il n’aurais pas accès.

- Transfert de données inhabituel : Une alerte signale un transfert massif de données vers un serveur externe. Cette activité pourrait indiquer une fuite de données intentionnelle. L’isolement du système et l’analyse des logs permettent d’identifier la source et de stopper l’exfiltration.

- Détection de malware : Un endpoint* envoie une alerte après avoir identifié un fichier suspect. Une analyse approfondie révèle qu’il s’agit d’un ransomware ou autre. L’intervention immédiate consiste à isoler le terminal et à analyser l’étendue de l’infection pour éviter la propagation.

* endpoint : est un point de terminaison qui désigne tout appareil ou système connecté à un réseau informatique.

Comment procède une alerte SOC ?

1. Détection de l’alerte.

Dans un premier temps le SOC surveille en permanence les activités réseau et système afin d’être prêt en cas d’alerte. Il existe plusieurs outils qui permette ce genre de surveillance pour ma part je vais vous parler de Fortinet car il est utilisé dans l’entreprise dans laquelle je suis en alternance. Fortinet est un logiciel dit SIEM (Security Information and Event Management) qui va analyser et faire des corrélations des événements pour identifier les différents anomalies possibles. Bien sûr le logiciel ne va pas deviné les alertes tout seul, il est basé sur des règles définie est clair par exemple : un nombre élevé de tentatives de connexion peut déclencher une alerte.

2. Analyse .

Une fois l’alerte remonté, l’équipe cybersécurité effectue une analyse plus poussée pour déterminer la gravité ou non de l’alerte. Tout d’abord il faut vérifier si l’alerte est un faux positif ou une menace réelle c’est à dire de savoir si l’alerte n’est pas une erreur provenant du logiciel d’analyse ou d’un autre système qui aurait pu avoir un bug, les loC « Indicators of Compromise » vont nous permettre d’identifier plusieurs choses différentes comme des adresses IP malveillantes ou alors un comportement du réseaux anormaux (des flux de trafic inhabituel ou encore du trafic vers des destinations inconnu) .

3. Contexte et classification de l’alerte.

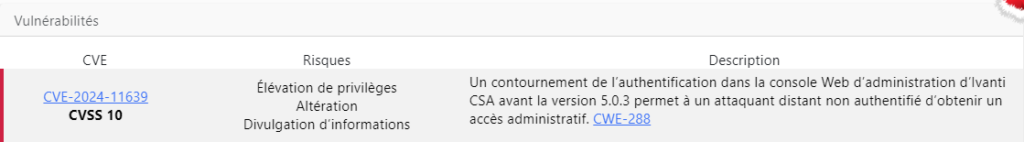

On va prendre comme exemple l’image ci-dessous. Elle ma était fournis par un de mes collègues qui fait partie de l’équipe cybersécurité.

C’est une alerte de sécurité émise par le CERT (Centre d’Expertise en Réponse aux Incidents de Sécurité). Cette alerte concerne des vulnérabilités critiques identifiées dans l’application « Ivanti Cloud Services Appliance ». Ces vulnérabilités exposent les systèmes à des attaques graves, pouvant affecter la confidentialité, l’intégrité et la disponibilité des données et des systèmes.

Contexte technique :

- Date de publication : 2024-12-11

- TLP : BLANC : Le niveau de partage « Traffic Light Protocol » (TLP) indique que cette alerte peut être librement diffusée sans restriction.

- Les vulnérabilités concernées permettent des attaques de type :

- Contournement de l’authentification

- Exécution de code à distance (RCE)

- Injection SQL

L’alerte liste trois vulnérabilités critiques avec des identifiants CVE (Common Vulnerabilities and Exposures) :

- CVE-2024-11639 :

- Type : Contournement d’authentification.

- Impact : Permet à un attaquant non authentifié d’accéder à la console Web d’administration et de potentiellement prendre le contrôle de l’appliance.

- CVE-2024-11772 :

- Type : Exécution de code à distance (RCE).

- Impact : Un attaquant authentifié peut exécuter du code arbitraire sur l’appliance, compromettant l’intégrité et la sécurité du système.

- CVE-2024-11773 :

- Type : Injection SQL (SQLi).

- Impact : Un attaquant peut exploiter cette vulnérabilité pour accéder aux informations administratives ou injecter des requêtes SQL malveillantes.

Classification de l’alerte.

Incident:

- Vulnérabilités critiques : Ces failles sont exploitables directement pour obtenir un accès non autorisé, exécuter du code ou manipuler des données.

- Type d’attaque : Intrusion ciblée.

Impact:

- Confidentialité : Exposition de données sensibles via l’accès non authentifié et les injections SQL.

- Intégrité : Risque de modification des données ou exécution de code malveillant.

- Disponibilité : Les attaques RCE peuvent entraîner une panne de l’application ou des modifications des fonctionnalités.

Les recommandations.

Pour faire face à se genre d’alerte critique il est essentiel d’agir rapidement pour protéger les systèmes informatique. La première étape est d’appliquer les correctifs fournis par l’éditeur du logiciel en question, afin de corriger les vulnérabilités. Ensuite il faut examiner les logs de l’application pour détecter toute tentative suspecte qui pourrait indiquer une exploitation en cours. Pour renforcer la sécurité il est important de limiter l’accès à la console d’administration en autorisant uniquement des adresses IP de confiance. Et il est crucial d’informer les équipes techniques comme les administrateurs système et autre membre de l’équipe informatique pour qu’ils surveillent les systèmes de près et agissent rapidement si une menace est détectée.

Conclusion.

Pour conclure faire face à une alerte de sécurité en informatique n’est jamais facile. Cela demande une bonne préparation, des outils adaptés, et une coordination efficace entre les équipes. Qu’il s’agisse de détecter une menace, de l’analyser ou de la neutraliser chaque étape est importante pour limiter les impacts et protéger l’intégrité des systèmes. La clé du succès est dans l’anticipation : maintenir les systèmes à jour, sensibiliser les collaborateurs aux bonnes pratiques et disposer de protocoles clairs en cas d’incident.

Se préparer à répondre aux alertes de sécurité c’est se donner les moyens d’assurer la continuité d’une organisation dans un monde où les risques sont présents. Chaque alerte est une opportunité de renforcer ses défenses pour un futur plus sécurisé.

Source :

- https://help.ivanti.com/ld/help/fr_FR/LDMS/11.0/Windows/csa-h-help.htm

- L’entreprise dans laquelle je suis entreprise et mes collègues.

- https://global.fortinet.com/lp-en-ap-gartnermqsiem24?utm_source=Paid-Search&utm_medium=Google&utm_campaign=SecOps-EMEA-FR&utm_content=AR-2024_GMQ_SIEM-G&utm_term=siem%20tool&lsci=701Hr000001ljKlIAI&UID=ftnt-6589-724827&s_kwcid=AL!11440!3!699366294889!p!!g!!siem%20tool&gad_source=1&gclid=CjwKCAiAyJS7BhBiEiwAyS9uNWfTd16FPNgbwiHg8vbboMmnQ6zzZ4DAd_MRyanDNjPI3yVxxM984hoCrzoQAvD_BwE

Ici vous retrouverez mon blogue sur comment comprendre le fonctionnement de SCCM : https://btssio-ccicampus-strasbourg.fr/wp-admin/post.php?post=3811&action=edit