Dans le monde numérique d’aujourd’hui, les cyberattaques représentent un problème quotidien pour les entreprises, les sociétés, et même tout individu. Les cybercriminels s’améliorent sans cesse et travaillent afin de contourner les défenses les plus robustes. Pour présenter des données, déranger des systèmes ou pour mettre des rançons. Cette année, certaines attaques retiennent l’attention par leur importance et leur facilités d’exécution : l’hameçonnage, les rançongiciels, les attaques par déni de service, toutes plus importantes sur les unes entreprises les unes que les autres.

Cet article vous apportera quelques éclairages portant sur les cyberattaques les plus fréquentes en ce début d’année, mais surtout, il vous apportera des informations sur les moyens pratiques qui sont utiles pour se protéger contre ces cyberattaques. Dire que la cybersécurité est une priorité, c’est une erreur. C’est plutôt, en apprenant soi-même les signaux d’alerte, en s’adaptant aux meilleures pratiques, que chacun pourra contrer ces menaces.

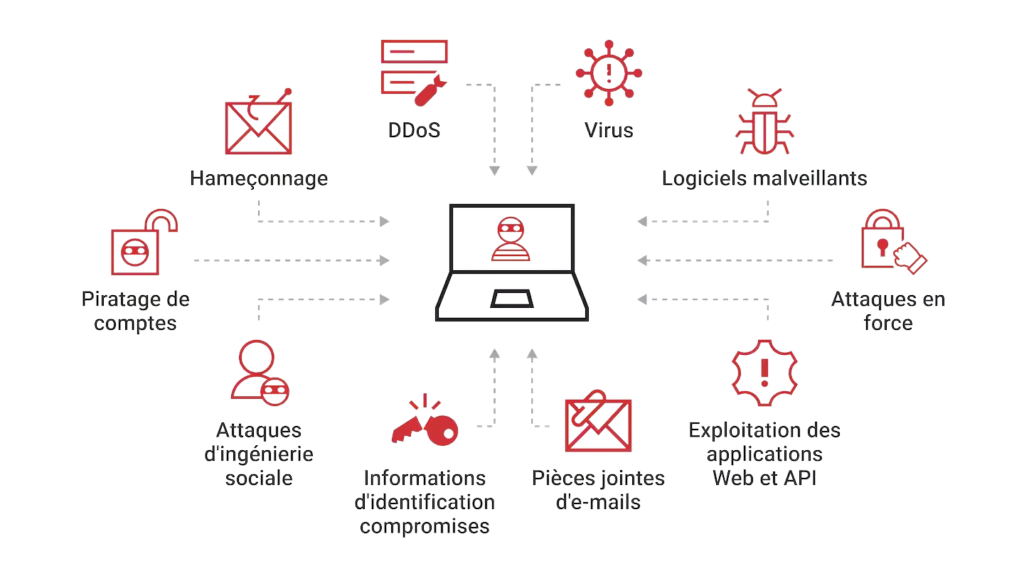

Source de l’image : Akamai

Les différentes types de cyberattaque

Ransomware

Le ransomware est l’une des cyberattaques les plus destructrices. Ce type de logiciel malveillant bloque l’accès aux données d’un système en les chiffrant. Ensuite, les cybercriminels exigent une rançon pour les déverrouiller.

Un exemple marquant est l’attaque du centre hospitalier de Dax, en France. En 2021, un ransomware a totalement paralysé les systèmes de cet hôpital, forçant les équipes à gérer les dossiers patients sur papier. Les soins ont été limités aux urgences, et l’hôpital a suspendu de nombreuses consultations et interventions non urgentes. Les conséquences ont été lourdes : patients impactés, perte de données sensibles, et atteinte durable à la réputation de l’établissement. Ce type d’attaque montre l’ampleur des dégâts que peut causer un ransomware. Dans une infrastructure critique comme un hôpital, l’accès immédiat aux données est crucial pour la continuité des soins. En plus des pertes financières, les répercussions d’une telle cyberattaque soulignent les dangers pour les organisations. Ce cas met aussi en avant l’importance de la vigilance face aux nouvelles menaces numériques.

Hameçonnage

Le phishing est l’une des cyberattaques les plus courantes. Il consiste à tromper à travers de mails, des numéros de téléphone les utilisateurs pour voler des informations en cliquant sur un lien le plus souvent.

En 2023, des employés d’Orange ont été ciblés par cette attaque. En effet, les cybercriminels ont envoyé des emails en se faisant passer pour l’équipe de sécurité. Ces messages demandaient aux employés de vérifier leurs informations de connexion afin de « protéger » leurs comptes. Malheureusement, plusieurs victimes ont cliqué sur les liens et fourni leurs identifiants. Cela, a par la suite, permis aux hackers d’accéder à des comptes sensibles, compromettant ainsi des données confidentielles. Par conséquent, cette attaque a causé des fuites d’informations et a mis en péril la sécurité des systèmes internes. L’attaque a entraîné la fuite d’informations confidentielles et des risques financiers. Les conséquences ont été lourdes, avec des comptes compromis et des données exposées. Cette attaque montre l’importance de la vigilance contre le phishing. Un simple clic peut mener à des pertes significatives pour une entreprise.

Cheval de Troie

Le cheval de Troie est un logiciel malveillant déguisé en programme légitime, conçu pour tromper les utilisateurs et infiltrer leur système. Une fois installé, ce malware ouvre une « porte dérobée » permettant aux cybercriminels de voler des données sensibles ou de contrôler à distance l’appareil de la victime.

Un exemple marquant est Emotet, un cheval de Troie qui a sévi dans les années 2010, ciblant des entreprises comme des particuliers. Ce malware se propageait via des emails frauduleux imitant des documents légitimes, et, une fois ouvert, il permettait aux hackers de voler des identifiants bancaires et d’installer d’autres types de malwares, aggravant ainsi les dégâts.

Un cas concret d’entreprise touchée est celui de Target en 2013. Les hackers ont infecté un sous-traitant de Target avec un cheval de Troie, obtenant ainsi des accès au réseau du géant américain. Résultat : les informations bancaires de plus de 40 millions de clients ont été compromises. Cette attaque a causé des pertes financières massives et a sérieusement endommagé la réputation de Target. Ces cas démontrent l’ampleur des risques des chevaux de Troie, capables de rester discrets tout en menaçant la sécurité des données.

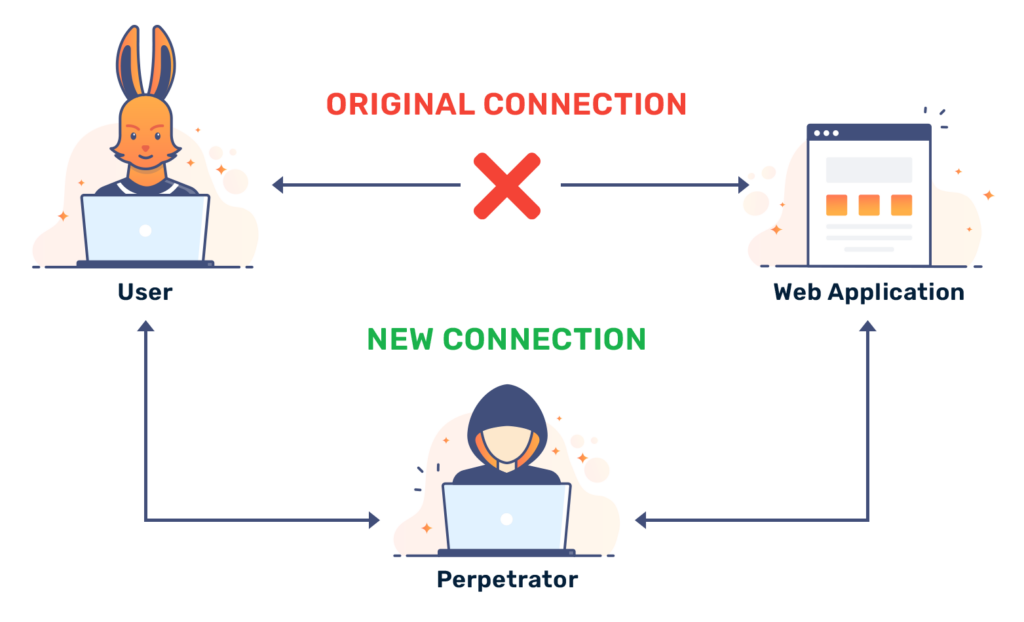

Man-in-the-middle

Une attaque Man-in-the-Middle (MITM), ou « homme du milieu », est une cyberattaque dans laquelle un attaquant intercepte et altère les communications entre deux parties sans qu’elles s’en rendent compte. Le but est souvent de voler des informations sensibles, comme des identifiants de connexion, des numéros de carte de crédit ou des données confidentielles.

Un scénario courant d’attaque MITM se produit sur un réseau Wi-Fi public non sécurisé. Par exemple, un cybercriminel peut s’introduire entre un utilisateur et un site web sécurisé pour intercepter des données. Si un utilisateur se connecte à sa banque en ligne, l’attaquant peut intercepter les informations de connexion et accéder à ces comptes. Les attaquants utilisent souvent des techniques comme l’empoisonnement de cache DNS (DNS spoofing) ou la diffusion de faux réseaux Wi-Fi pour se positionner comme « homme du milieu ».

Injection SQL

L’injection SQL est une cyberattaque redoutable qui cible les bases de données d’une application. Elle consiste à exploiter des vulnérabilités dans le code d’un site web pour insérer des requêtes SQL malveillantes. En manipulant les données, l’attaquant peut alors accéder à des informations sensibles comme des identifiants, des mots de passe, ou des informations financières.

L’attaque par injection SQL contre Sony Pictures en 2014 illustre bien cette méthode de piratage. Les hackers, appelés « Guardians of Peace », ont exploité une faille dans un formulaire en ligne mal sécurisé. En insérant des commandes SQL malveillantes, ils ont pénétré la base de données de Sony et pu accéder à des volumes massifs de données sensibles. Une fois à l’intérieur, les hackers ont accédé aux informations personnelles des employés, aux emails internes, et aux données financières de l’entreprise.

Le processus d’infiltration était méthodique. Les attaquants ont ciblé les champs de saisie, probablement pour les accès utilisateurs. En injectant des requêtes SQL précises, ils ont manipulé le serveur pour contourner les restrictions d’accès et extraire des informations cachées. Cette attaque a révélé des détails confidentiels : salaires des employés, films à venir, et informations de célébrités liées à Sony. Les hackers ont ensuite divulgué les données volées publiquement, causant des pertes financières et un impact médiatique majeur pour l’entreprise.

Protections contre les cyberattaques

L’authentification multifactorielle : un rempart efficace contre les cyberattaques et les ransomwares

L’authentification multifactorielle (MFA) est un moyen essentiel de protection contre les cyberattaques. Elle ajoute une couche de sécurité en exigeant plusieurs éléments de vérification pour accéder aux comptes. Par exemple, en plus d’un mot de passe, elle demande un code unique envoyé par SMS ou généré par une application. Cette méthode rend les cyberattaques comme le phishing ou les attaques par force brute beaucoup moins efficaces, car même avec le mot de passe, l’accès reste protégé par un second facteur.

En cas de tentative de vol de mots de passe via une attaque d’hameçonnage, la MFA empêche souvent les intrus d’entrer, car ils n’ont pas accès aux autres éléments d’authentification. Dans les attaques par ransomware, la MFA limite aussi l’accès non autorisé aux systèmes, protégeant ainsi les informations sensibles. Les entreprises utilisant la MFA ont significativement réduit les risques de violation de données. En effet, chaque niveau de protection ajouté ralentit ou bloque les tentatives d’intrusion, assurant une défense renforcée pour les systèmes et les données.

Sécurisation des données : le chiffrement, une clé contre les cyberattaques et les fuites

Dans le monde numérique d’aujourd’hui, le chiffrement des données est devenu essentiel. Avec les cyberattaques constantes, protéger les informations est prioritaire. Le chiffrement transforme les données en code illisible, accessible uniquement avec une clé spéciale. Par exemple, un rançongiciel ne peut pas exploiter des données bien chiffrées sans la clé de déchiffrement. Cela protège ainsi contre des attaques comme les ransomwares.

Les entreprises qui utilisent le chiffrement ajoutent une couche de sécurité pour leurs informations sensibles. Ce processus rend les données inutilisables pour les attaquants même en cas de fuite. Dans une attaque MITM, par exemple, un hacker interceptant des données chiffrées ne peut pas les lire. De plus, le chiffrement aide à respecter les réglementations de sécurité, comme le RGPD, qui impose la protection des données personnelles.

Les systèmes de chiffrement sont utilisés dans les sauvegardes et transferts de données, garantissant une sécurité maximale. Pour contrer des attaques comme le phishing, le chiffrement offre un bouclier contre les fuites de données sensibles.

Antivirus

Dans un environnement numérique de plus en plus vulnérable, un antivirus est un outil indispensable. Il protège contre une variété de menaces, comme les virus, les chevaux de Troie et les ransomwares. Par exemple, un antivirus comme Bitdefender détecte non seulement les fichiers malveillants, mais bloque également les tentatives d’accès non autorisées aux systèmes. Cela empêche des attaques comme celles causées par les ransomwares, où les malwares encryptent les données d’une entreprise pour demander une rançon.

Les antivirus modernes offrent également des protections proactives, en analysant les comportements suspects en temps réel. Cela permet de détecter des menaces avant même qu’elles ne puissent causer des dommages, comme dans une attaque par phishing. Les entreprises adoptent souvent des solutions antivirus pour renforcer la sécurité de leurs réseaux et de leurs bases de données. Un logiciel comme Kaspersky peut bloquer l’accès à des sites web malveillants, réduisant ainsi les risques d’infection.

Plus d’information ci-dessous :

Un Antivirus ? Pourquoi faire ? – BTS SIO – Le blog Cybersécurité Cybersécurité, Réseaux

Bitdefender Antivirus Plus – Le meilleur antivirus pour vos appareils

VPN

Le VPN (Virtual Private Network) est un outil crucial pour sécuriser les communications en ligne. Il chiffre les données échangées entre l’utilisateur et Internet, les rendant ainsi illisibles en cas d’interception. Par exemple, lorsqu’un utilisateur se connecte à un réseau Wi-Fi public, le VPN protège ses informations sensibles. En chiffrant la connexion, il empêche une attaque de type « man-in-the-middle », où un hacker intercepte et manipule les données.

Lorsqu’une entreprise utilise un VPN, elle renforce la sécurité de ses employés travaillant à distance. Cela protège les informations confidentielles contre les fuites et l’accès non autorisé. Un VPN masque également l’adresse IP de l’utilisateur, rendant difficile pour les cybercriminels de localiser l’appareil ou de cibler des vulnérabilités spécifiques.

En cas d’attaque, le VPN constitue un rempart supplémentaire, limitant l’accès aux données critiques. Ainsi, même si un attaquant parvient à intercepter une connexion, il ne pourra pas accéder à l’intégralité des informations. Le VPN est donc essentiel pour sécuriser les échanges de données, notamment dans un environnement hybride ou à distance.

La segmentation du réseau contre les cyberattaques

La segmentation du réseau est une autre méthode cruciale pour protéger les systèmes contre les cyberattaques. En séparant un réseau informatique en plusieurs sous-réseaux, on limite l’accès aux différentes parties du réseau. Par exemple, dans une entreprise, un sous-réseau pourrait être dédié aux systèmes de gestion financière, tandis qu’un autre serait réservé aux opérations internes. Cela réduit les risques de propagation d’une attaque.

Dans le cas d’un ransomware, si un sous-réseau est infecté, les autres parties du réseau restent protégées. Cela limite les dégâts, car les attaquants ne peuvent pas accéder facilement à toutes les données sensibles. La segmentation est aussi utile en cas d’attaque par man-in-the-middle (MITM), où l’intrus ne peut intercepter que des informations limitées, car il est isolé dans un sous-réseau restreint.

Les entreprises qui adoptent cette stratégie de défense ajoutent une couche supplémentaire de sécurité, rendant plus difficile pour les attaquants d’exploiter une faille dans tout le système.

Conclusion

En conclusion, face à l’évolution constante des cybermenaces, la cybersécurité devient une priorité incontournable pour toutes les organisations. En effet, les cyberattaques telles que les ransomwares, le phishing, et l’injection SQL soulignent la complexité croissante des menaces. Cependant, en mettant en place des solutions de protection efficaces, comme l’authentification multifactorielle, le chiffrement des données, et l’utilisation de VPN, les entreprises et les particuliers peuvent significativement réduire les risques d’intrusion.

De plus, la segmentation du réseau et les antivirus jouent un rôle clé dans la sécurisation des systèmes. Cela permet non seulement de limiter les dégâts en cas d’attaque, mais aussi de renforcer la défense globale contre les cybermenaces. La cybersécurité ne doit pas être une simple réaction, mais plutôt une démarche proactive. En apprenant à reconnaître les signes d’alerte et en intégrant les meilleures pratiques, chacun peut contribuer à un environnement numérique plus sécurisé.

Finalement, l’anticipation, la vigilance et la formation régulière des utilisateurs restent des éléments essentiels. En conséquence, cette approche permet de prévenir efficacement les cyberattaques et de protéger les données sensibles.

Une réponse à “Les cyberattaques les plus courantes et comment s’en protéger”

[…] considérables pour votre serveur. En effet, cet utilisateur la première cible des attaques par bruteforce. En désactivant cette option, vous obligez les utilisateurs à se connecter avec des utilisateurs […]