- Introduction

- Schéma réseau

- Phase 1 IPsec

- Phase 2 IPsec

- Etablissement du tunnel

Introduction

Tout au long de cet article nous allons voir comment mettre en place un VPN ipsec avec opnsense . Cette article vient renforcer celui déja créé sur ce site.

Tout d’abord qu’est-ce que le protocole ipsec ?. ipsec est un ensemble de protocoles. il a été développé par l’IETF. Qui est l’Internet Engineering Task Force dans le but de protéger les communications IP.

Qu’est-ce qu’un tunnel ipsec ? . ipsec à plusieurs mode de fonctionnement, le mode transport et le mode tunnel. Le mode tunnel chiffre entièrement le paquet ip et ajoute un nouvel en-tête ip. Le mode transport permet ainsi de garantir la confidentialité et l’intégrité de la donnée. C’est ce mode qui est utilisé pour créer des VPN de type site-to-site.

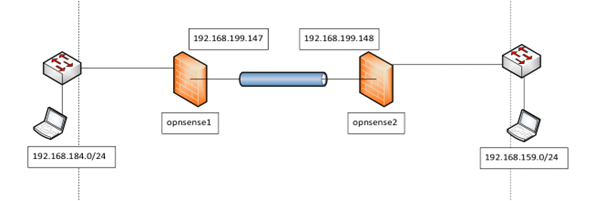

Schéma réseau

ci-dessous voici le schéma réseau de l’infrastructure qui sera configuré dans la suite de cet article.

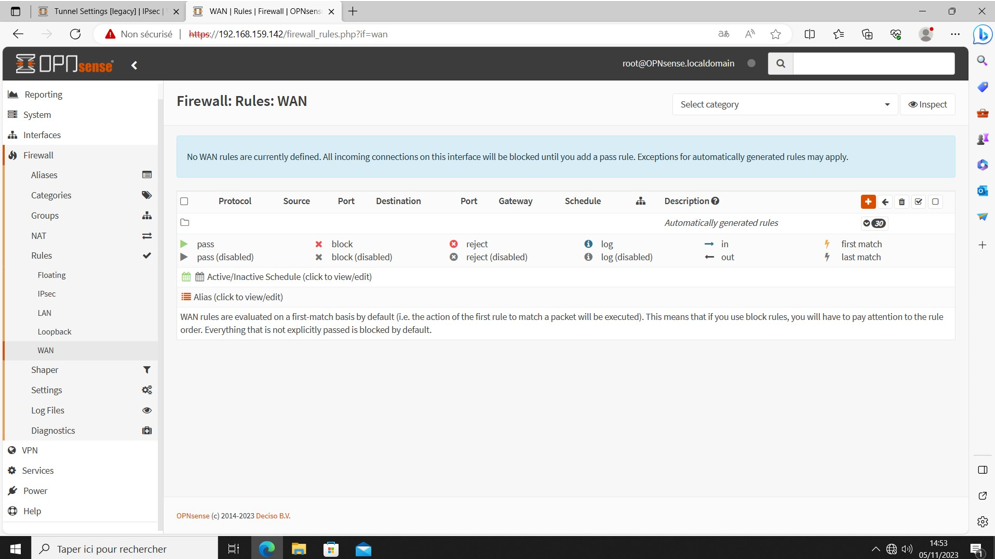

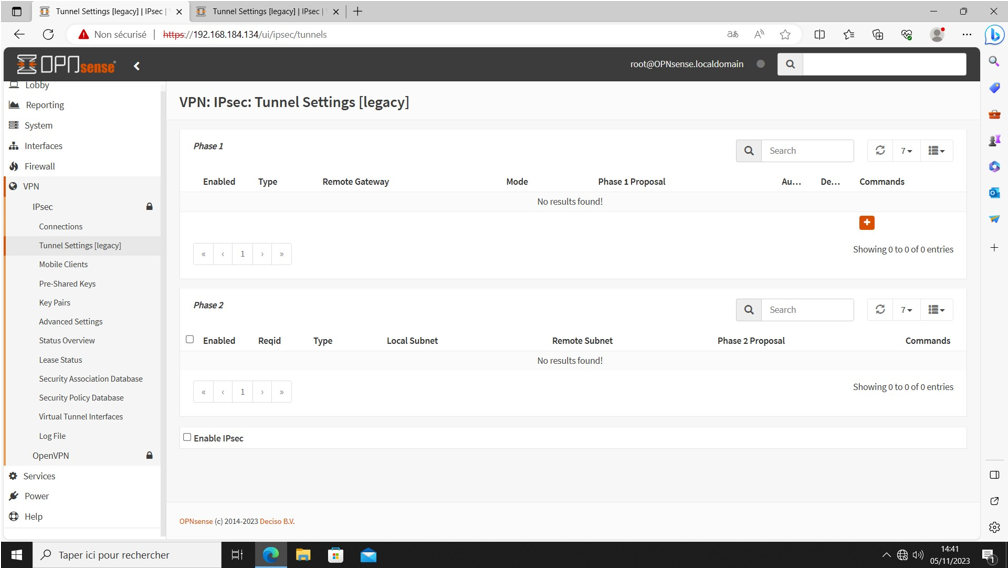

Règles de filtrage

Pour pouvoir monter un tunnel ipsec entre nos deux firewalls il va falloir tout d’abord mettre en place quelques règles pour autoriser le Trafique des protocoles utilisés pour monter un tunnel ipsec . Les règles suivantes seront à entrer sur les deux firewalls.

Déplacez-vous dans la section « Firewall > WAN » et cliquez sur le « + » pour ajouter des règles.

Ajoutez les règles suivantes sur les deux pare-feux.

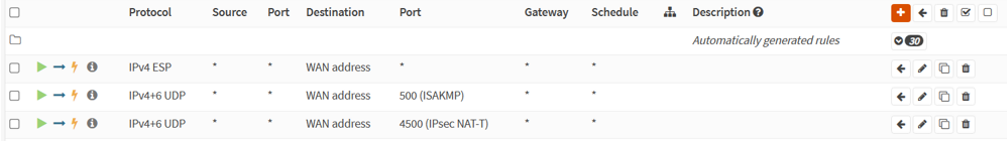

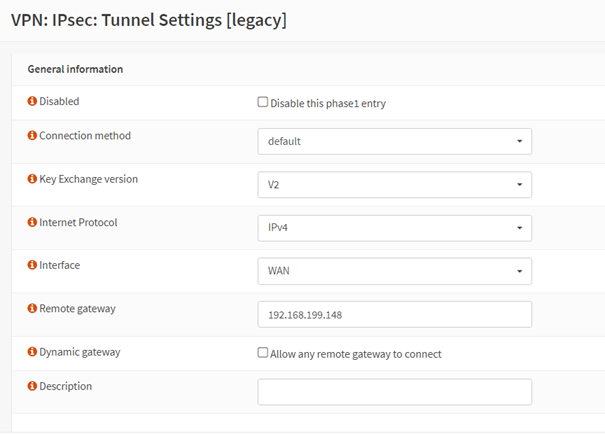

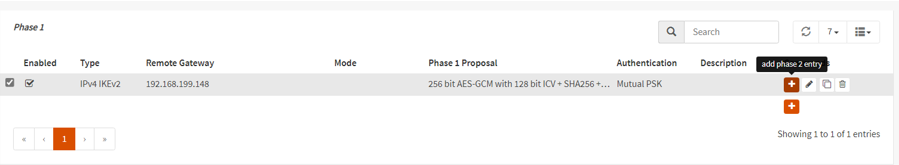

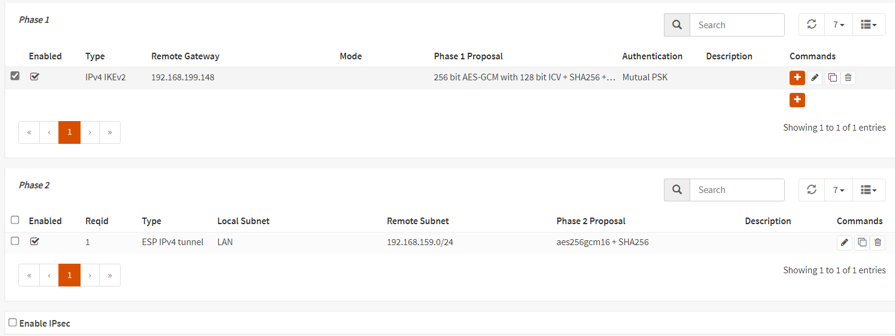

Phase 1 ipsec

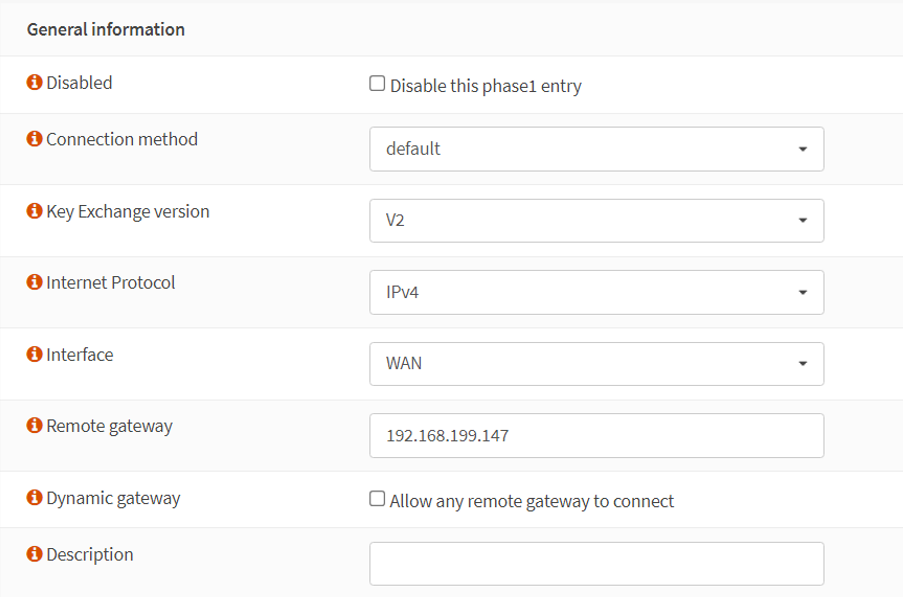

Dans cette phase qui est à reproduire sur les deux pare-feux. Le but sera d’établir une communication sécurisé entre chaque pare-feux pour protéger les communications qui auront lieux dans la phase suivante.

En premier lieu déplacez-vous dans la menu « VPN > Tunnel Settings » puis dans le menu de phase 1 cliquez sur l’icone + dans la partie phase 1.

Premièrement, dans la partie General information. Vérifiez que la champ Key Exchange est bien en V2 qui est la second version du protocole IKE (internet key exchange) ce protocole assurera l’échange la gestion de clés et d’associations de sécurité.

Entrez ensuite l’adresse IP du second pare-feu. Opensense complète à l’avance certaine informations le reste des informations peuvent être laissées tel-quel.

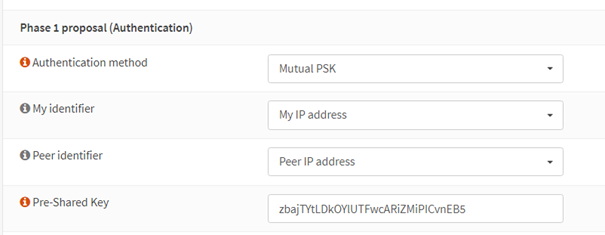

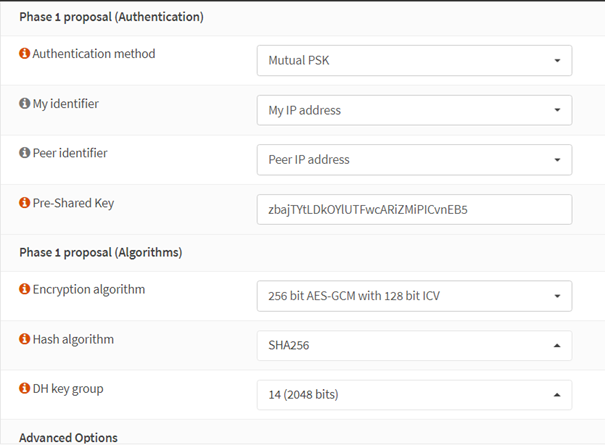

dans la partie authentication, nous allons utiliser la méthode « Mutual PSK » pour Pre Shared Key. Car celle-ci va permettre d’authentifier nos deux pare-feux puisque seule eux sont censés posséder cette clé. Générez-vous votre propre clé que vous entrerez dans le champ « Pre-Shared key ».

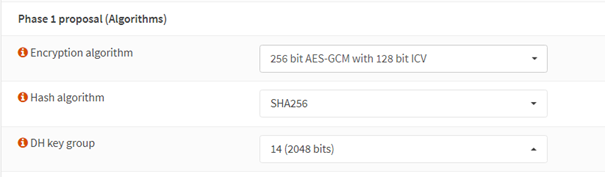

à nouveau opensense a déjà complété la partie Algorithms, celle-ci ne nous demandera pas de modifications.

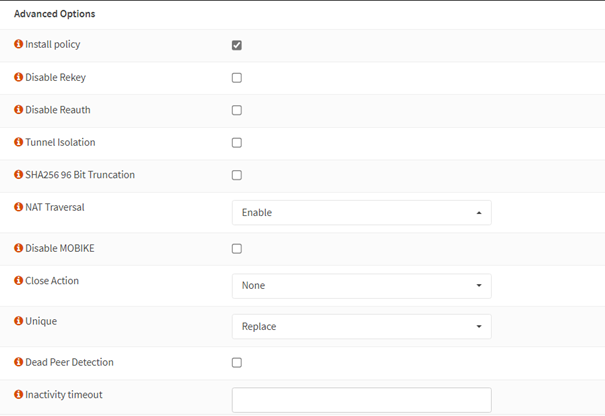

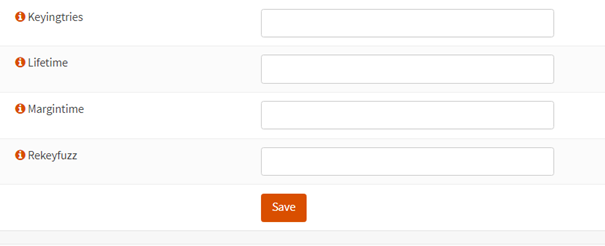

nous ne nous attarderons pas sur la partie advanced options, vous pouvez la laissée tel-quel et cliquez sur Save.

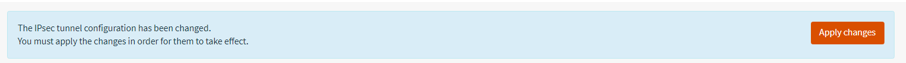

une fois de retour sur la page précédente cliquez sur Apply changes, pour que les modifications puissent être prises en compte.

Ci-dessous, voici la configurations de la phase 1 sur le second pare-feu les seules réelles modifications à apportées sont l’adresse du premier pare-feu et la Pre-shared key.

Phase 2 IPsec

Nous allons à présent passer à la configuration de la phase 2. le but de cette phase sera une négociation entre les deux pare-feux d’associations de sécurité qui sera utilisé par IPsec pour sécuriser le trafique.

pour entrer dans la configuration de la phase 2 déplacez vous sur le + dans le champ précédemment créé de la phase 1.

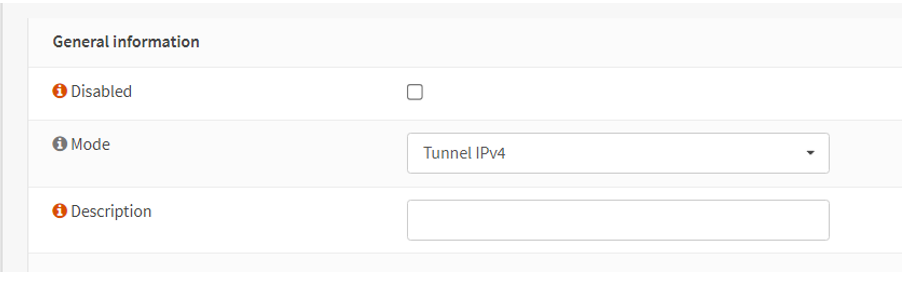

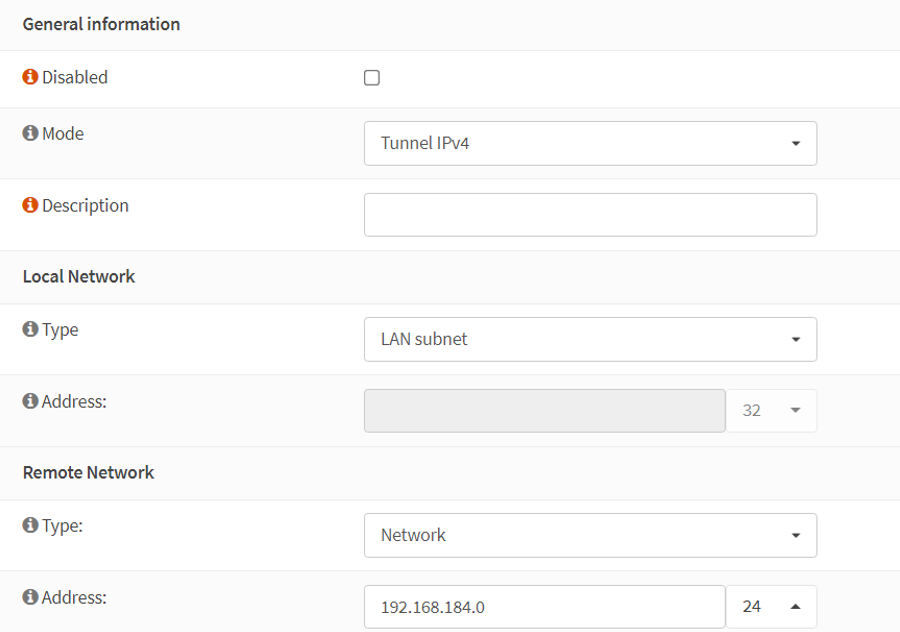

une fois la page de configuration de phase 2 ouverte, vérifier que le mode dans General information soit bien Tunnel IPv4, c’est ce mode tunnel qui va nous permettre de monter le VPN site-to-site.

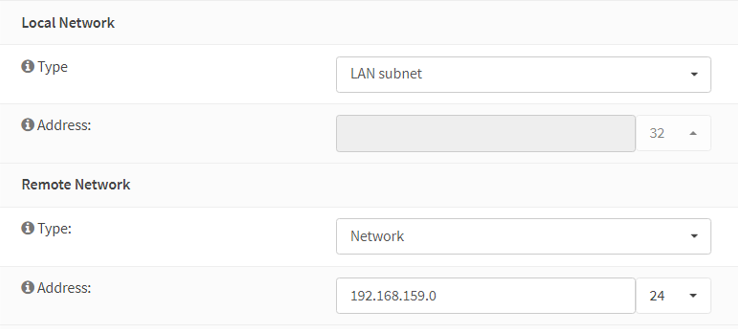

à présent dans la partie Remote Network, entrez l’adresse du réseau distant, dans notre cas l’adresse du réseau disant est la 192.168.159.0 avec un masque 255.255.255.0.

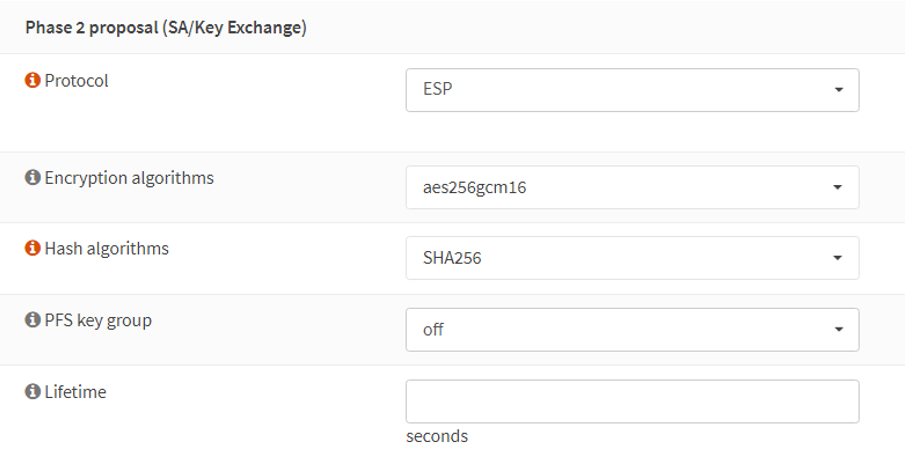

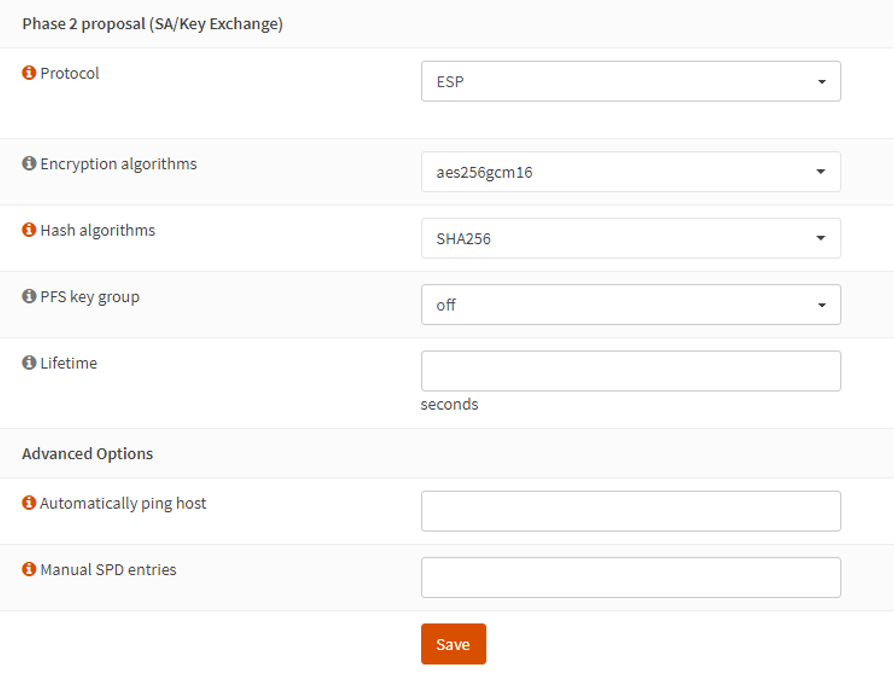

dans cette partie vérifiez que dans le champ protocol. ESP (encapsulation sécurity payload)c’est ce protocole qui sera utilisé par IPsec pour traiter les paquets, il va nous fournir ainsi la protection et l’intégrité des données. vérifiez que celui-ci soit bien sélectionné. le reste des informations sont déjà complétées et peuvent être laissées tel-quel.

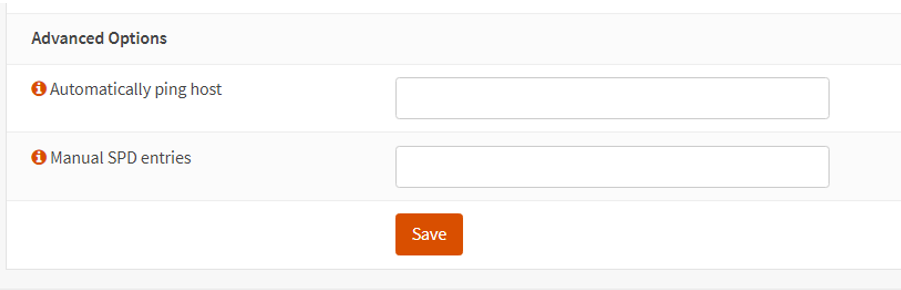

Nous ne nous configurerons pas la partie Advanced Options, cliquez sur Save.

de retour sur la page précédente cliquez à nouveau sur Apply Changes pour valider les paramètres.

Ci-dessous voici la configuration de la phase 2 sur le second pare-feu.

une fois la phase 1 et 2 terminé, cochez la case Enable IPsec.

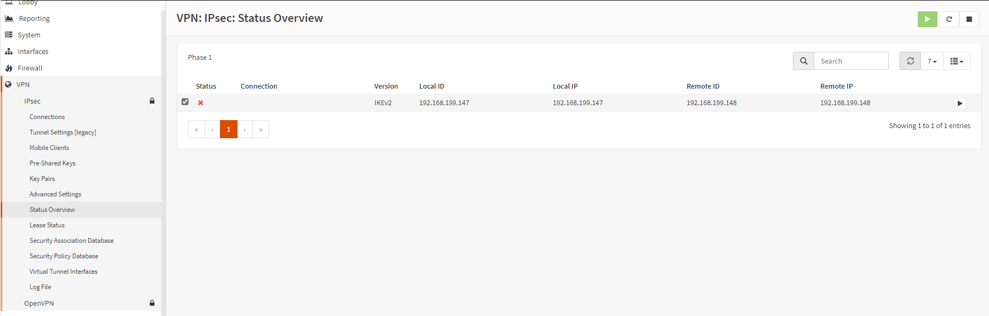

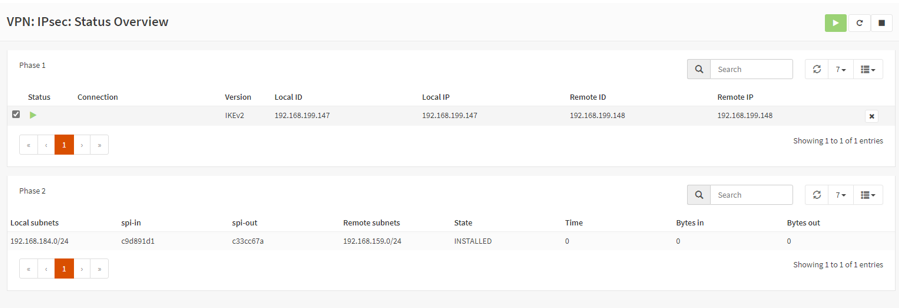

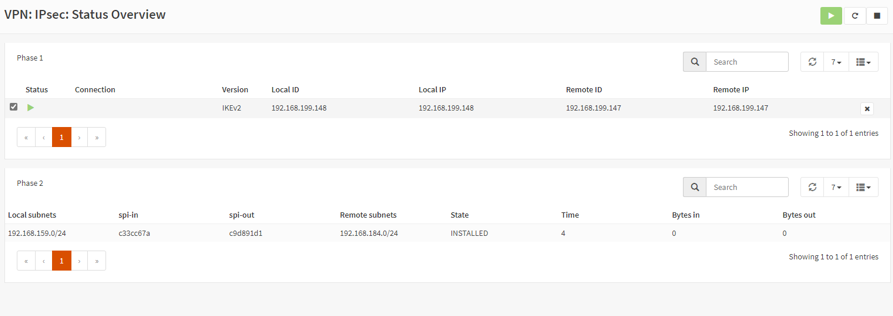

établissement du tunnel

pour établir le tunnel entre nos deux pare-feux, déplacez vous le menu « VPN > Status Overview ». vous pouvez cliquer sur le bouton ▶ à droite à coté du champ Remote IP.

une fois les connexions montées entre les deux pare-feux, la page status overview devrait ressembler à cela.

conclusion

En résumé, vous savez maintenant comment monter un VPN entre deux sites distants. Désormais vous êtes capable de maintenant mettre en place un tunnel IPsec avec le pare-feu open source opensense.

liens :