Je vous invite à lire cet article avant de continuer cette installation pour mieux comprendre la solution OpenVPN.

Dans mon cas, je documenterai l’installation d’OpenVPN sur un serveur ESXi. Si vous ne connaissez pas cette technologie, vous pouvez trouver des informations sur différentes technologies VMware.

Installation de OpenVPN avec un fichier .ova

Pour obtenir le fichier .ova, vous avez plusieurs options, mais j’ai utilisé le site d’OpenVPN pour ce faire. Pour accéder au lien de téléchargement, vous devrez créer un compte, et je tiens à souligner que tout est entièrement gratuit.

Vous pouvez télécharger le fichier .ova en suivant ce lien vers le site OpenVPN.

Une fois que vous avez téléchargé le fichier .ova, il vous suffit de l’importer sur votre serveur ESXi en utilisant la fonction « Déployer une machine virtuelle à partir d’un fichier OVF ou OVA ». Une fois l’importation terminée, vous disposerez d’une machine virtuelle prête à être démarrée.

[Facultatif]Installation de Openvpn sans fichier .ova

Il est essentiel de noter qu’OpenVPN propose des procédures d’installation spécifiques pour différentes distributions telles que Debian, Red Hat, Ubuntu, et bien d’autres. Ces guides détaillés sont disponibles sur le site d’OpenVPN , ce qui facilite l’installation de cette solution VPN sur la distribution de votre choix. Cependant, je tiens à préciser que je n’ai pas eu l’occasion de tester personnellement cette solution, mais les retours de la communauté et la disponibilité de ces guides sont des atouts majeurs pour ceux qui souhaitent l’explorer.

Déploiement de l’application OpenVPN

Lors du premier démarrage via le fichier .ova , les identifiants sont les suivants :

- Login : Root

- Mot de passe : openvpnas

Ensuite, il suffit de suivre les indications d’installation. Pour relancer le script en cas de problème, vous pouvez redémarrer la machine.

Une fois le script terminé, pour des raisons de sécurité, il faut modier le mot de passe du compte « root » via la commande « passwd ». Et le mot de passe du compte « openvpn ». C’est le compte qui permetra de se conecter à la page web.

Configuration de la solution OpenVPN

À titre d’information, la configuration du VPN permet à celui-ci de fonctionner sans nécessiter d’autres modifications. Il suffit simplement d’ouvrir les ports de la box Internet.

Je vais à présent détailler chaque section de l’interface.

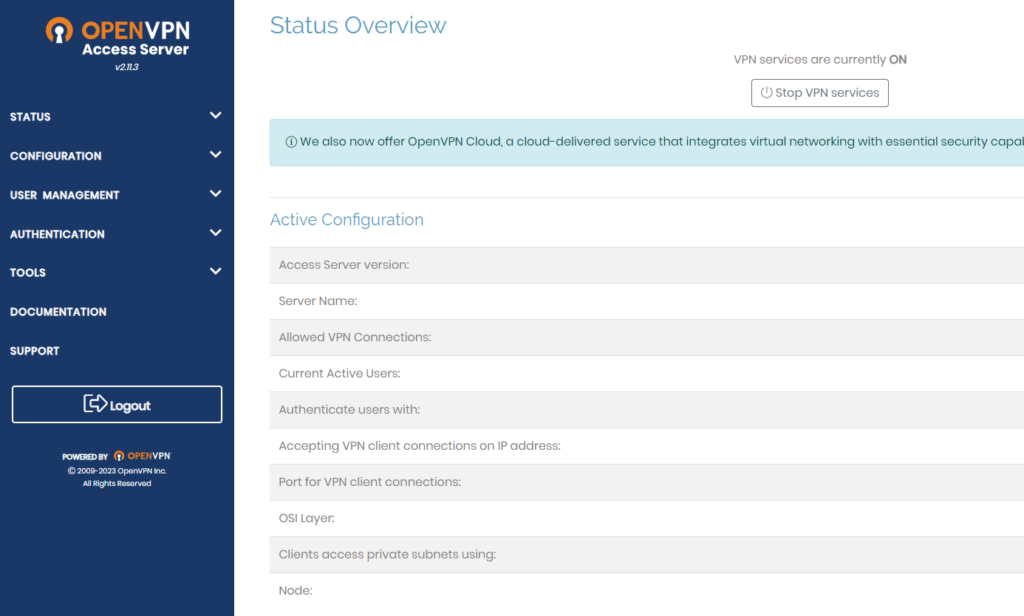

Status

Dans l’onglet « Status », vous pouvez surveiller l’état général du VPN, comme illustré dans la capture d’écran ci-dessus. De plus, vous y trouverez des informations sur les connexions utilisateur en cours, ainsi que les journaux de connexion.

Configuration

Ensuite, dans l’onglet « Configuration », vous accédez à la section permettant de personnaliser les paramètres du VPN.

Je vais détailler les parties les plus importantes.

- Activation

Cette section s’adresse à ceux qui souhaitent avoir plus de deux connexions simultanées. Vous pouvez obtenir les clés nécessaires à l’achat sur le site de téléchargement du fichier .ova.

- Cluster

La configuration en cluster est utilisée lorsqu’une haute disponibilité est nécessaire, cependant, personnellement, je n’ai pas eu l’occasion de la configurer.

- TLS Settings

Dans cette partie, vous pouvez configurer la sécurité utilisée par le VPN et le panneau de contrôle. Par défaut, TLS 1.2 est utilisé, mais il est possible de passer à TLS 1.3.

- Server Network Settings

Cette page vous permet de personnaliser les ports utilisés pour le VPN, la page web et le panneau de contrôle admin. Ces trois ports sont modifiables à volonté dans le panneau de configuration.

- VPN Settings / Advanced VPN Settings

Sur ces pages, vous avez la possibilité de configurer les adresses réseau, le routage du flux VPN, les serveurs DNS par défaut, et la connexion multi-utilisateurs.

Il est à noter que les autres sections ne nécessitent généralement pas de configuration particulière.

Users Management

Troisèment, dans l’onglet « Users Management », vous accédez à la section permettant de gérer les utilisateurs du VPN.

- User Permissions

Dans cette section, nous gérons les utilisateurs qui ont été créés via l’interface web. Plus tard, nous verrons également comment les configurer avec Active Directory. Les actions possibles comprennent la modification des droits, l’ajout/désactivation des accès, la suppression d’un utilisateur et la modification du mot de passe en cas de problème. De plus, nous avons la possibilité de configurer la double authentification et d’apporter des ajustements spécifiques aux paramètres réseau de chaque utilisateur.

- User Profiles

Cette section permet de révoquer les certificats de connexion. Ainsi, nous pouvons supprimer un certificat compromis.

- Group Permision

Cette partie, quant à elle, sert à créer et à gérer les groupes que l’on peut attribuer aux utilisateurs.

Authentification

Enfin, cette dernière partie a pour but de configurer l’authentification pour un grand nombre d’utilisateurs en intégrant des outils internes d’un SI.

- Settings

Cette partie de l’interface permet de personnaliser l’authentification par défaut des utilisateurs. En effet, lors de la création d’un SI, les nouveaux utilisateurs sont généralement authentifiés par LDAP ou RADIUS. Toutefois, grâce aux fonctionnalités de User Permissions, il est possible de modifier cette méthode d’authentification pour plusieurs comptes. De plus, cette section permet de gérer la complexité des mots de passe des comptes locaux et de bloquer les comptes en cas de tentatives de connexion infructueuses répétées.

- RADIUS

Cette section s’adresse aux administrateurs système et réseaux, qu’ils soient en train de mettre en place ou envisagent de déployer l’authentification via RADIUS. Ce protocole est une solution appropriée pour authentifier les utilisateurs sur OpenVPN. Une fois la configuration RADIUS dans OpenVPN terminée, il vous reviendra de personnaliser les paramètres d’authentification par défaut des utilisateurs dans l’onglet « Paramètres ».

- LDAP

Cette section est conçue pour les administrateurs système et réseaux, qu’ils soient en train de mettre en place ou envisagent de déployer l’authentification via LDAP. Comme pour RADIUS, ce protocole est une option idéale pour authentifier les utilisateurs sur OpenVPN. Une fois la configuration LDAP dans OpenVPN achevée, il vous faudra ajuster les paramètres d’authentification par défaut des utilisateurs dans l’onglet « Paramètres ».

- SAML

Enfin, si vous utilisez le protocole SAML dans votre SI, sachez qu’il est compatible avec OpenVPN.

Conclusion

En conclusion, OpenVPN se présente comme une solution puissante et polyvalente pour établir des connexions VPN sécurisées. De l’installation initiale à la configuration avancée, cet article a couvert les étapes essentielles pour mettre en place un environnement VPN robuste. OpenVPN offre de nombreux avantages, notamment une sécurité renforcée des données, une compatibilité multiplateforme, et la possibilité d’authentification via divers protocoles tels que RADIUS et LDAP, facilitant ainsi l’intégration dans des environnements professionnels variés. Avec ses options de personnalisation avancée, OpenVPN s’adapte aux besoins spécifiques de chaque utilisateur, offrant une solution VPN fiable et évolutive. Il s’agit d’un atout précieux pour les entreprises et les particuliers soucieux de leur sécurité en ligne, et un choix judicieux pour quiconque recherche une solution VPN performante.